HƯỚNG DẪN CÀI ĐẶT SSL:

HƯỚNG DẪN CÀI ĐẶT SSL:

IIS 6 trên Windows Server 2003

Để cài đặt chứng thư số SSL cho IIS 6 trên Windows 2003, bạn thực hiện như sau :

Bước 1: Copy 2 files cert được gửi cho bạn và tải lên server (gồm 2 files certificate.cer và intermediate.cer)

Bước 2: Remote vào server và tiến hành cài đặt Intermediate CA:

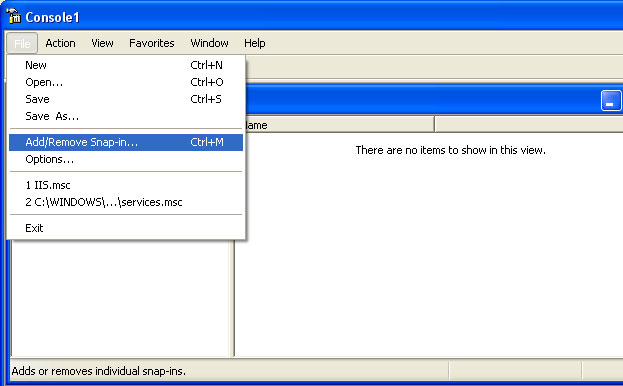

- Mở một MMC. Nhấn Start > Run... và gõ vào mmc. Nhấn OK.

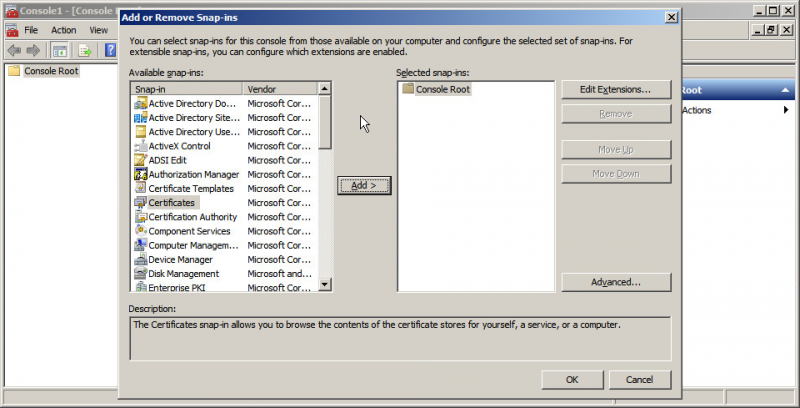

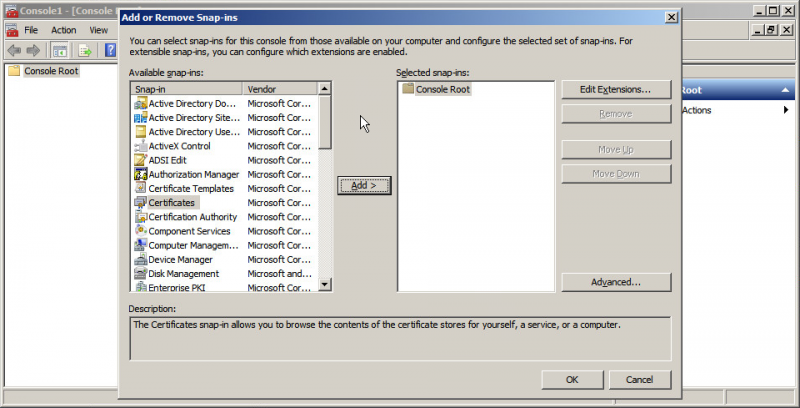

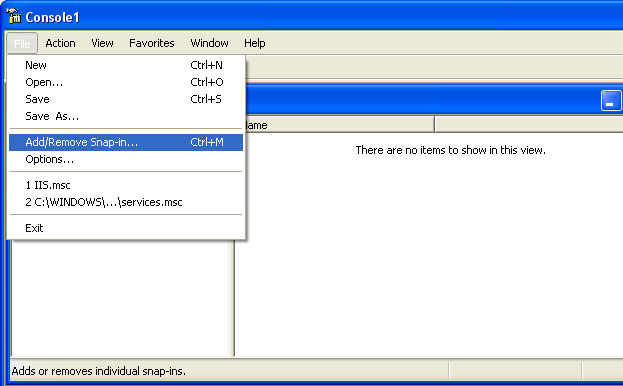

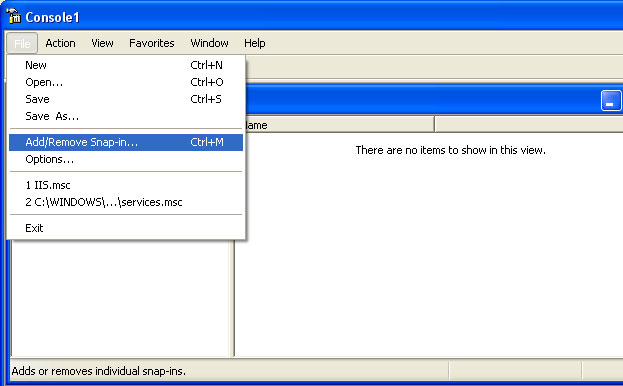

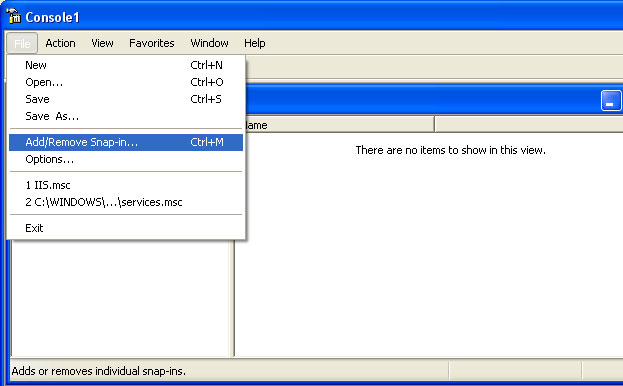

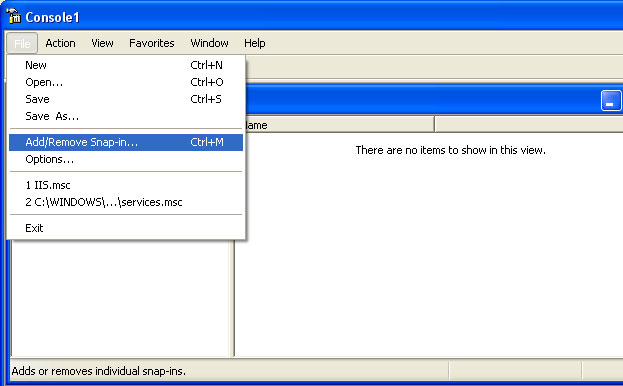

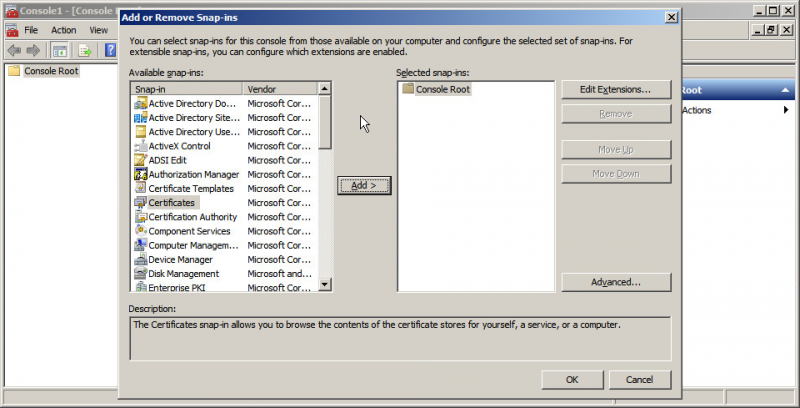

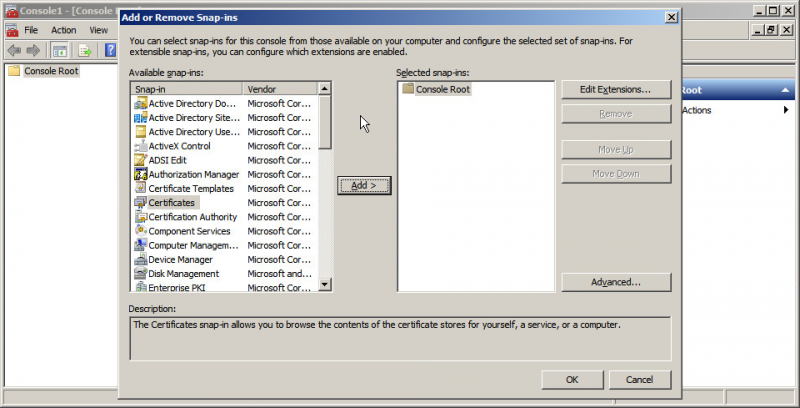

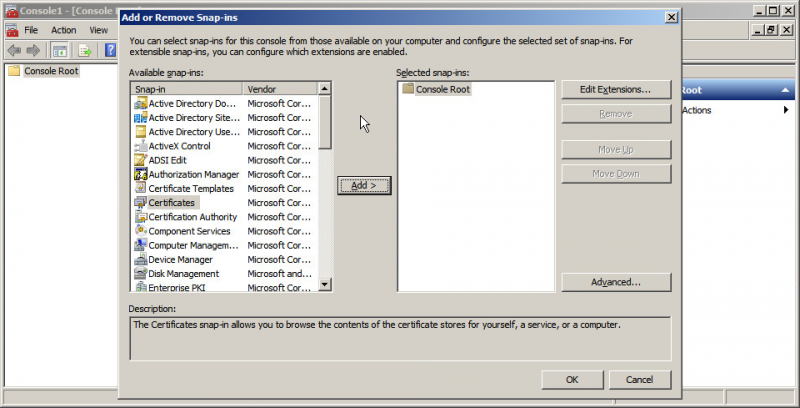

- Từ menu của màn hình Microsoft Management Console (MMC), chọn mục File > Add/Remove Snap-in. Nhấn Add

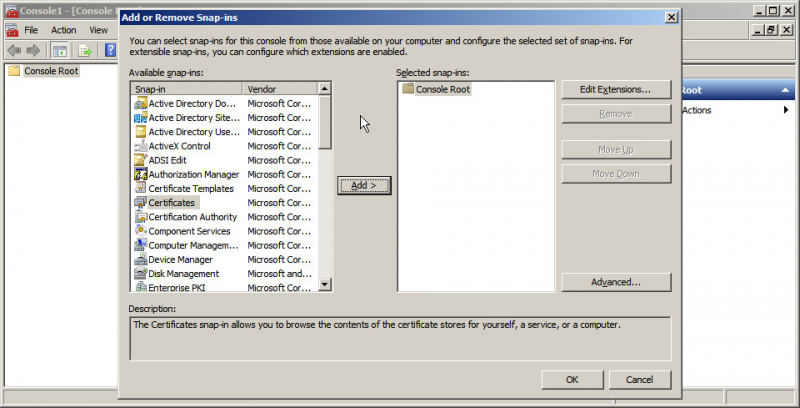

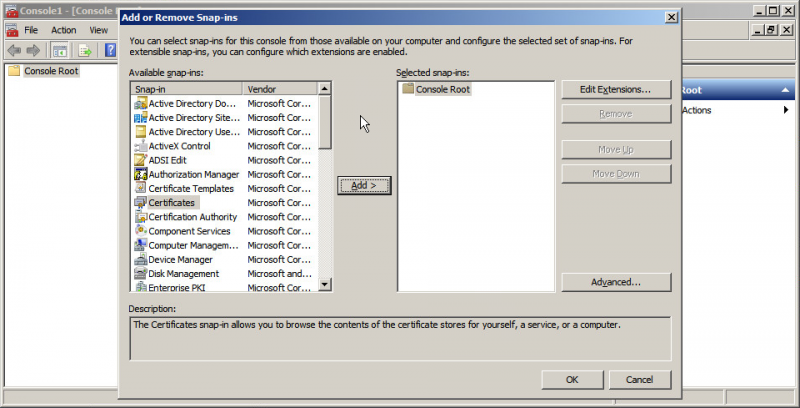

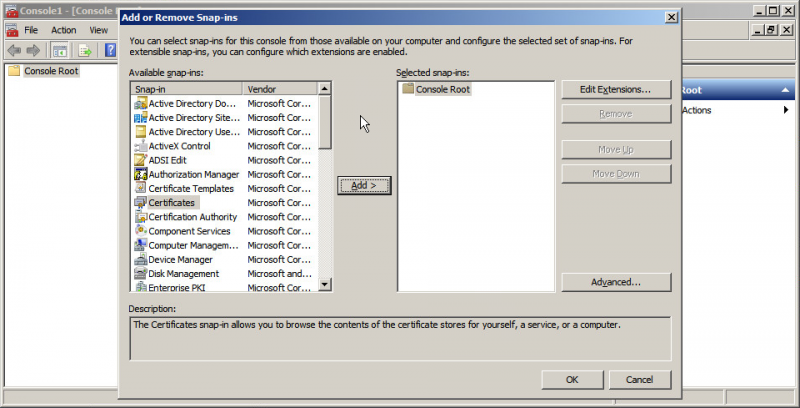

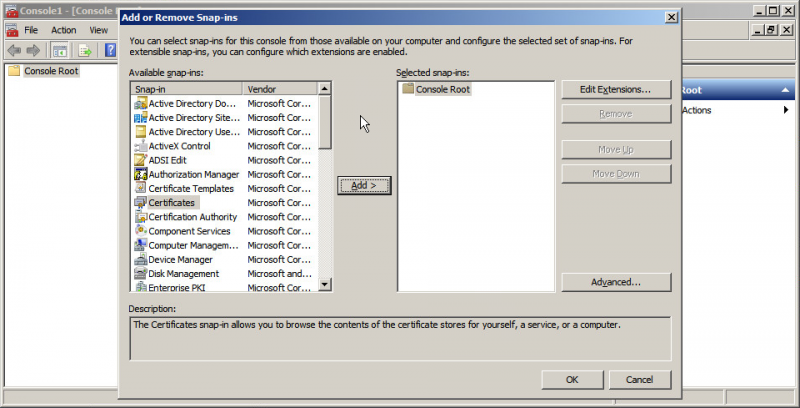

- Từ danh sách snap-ins, chọn Certificates. Nhấn Add. Chọn Computer account. Nhấn Next. Chọn Local computer. Nhấn Finish. Nhấn Close. Nhấn OK

- Trong khung bên trái, nhấn chọn mục Intermediate Certification Authorities. Nhấp chuột phải vào Certificates, chọn All Tasks > Import. Trong màn hình Certificate Import, nhấn Next. Tới đây chọn đường dẫn đến file intermediate.cer trên Desktop và nhấn Next. Chọn mục "Place all certificate in the following store: Intermediate Certification Authorities". Nhấn Next. Nhấn Finish.

Bước 3: Cài đặt chứng thư số vào IIS

1. Mở trình điều khiển Internet Information Services Manager (IIS)

2. Trong danh mục Websites, chọn website mà bạn đã dùng để tạo CSR trước đó. Ở bước này nếu bạn đang thực hiện gia hạn SSL thì bạn cần chọn website TEMP đã tạo ra trong lúc tạo CSR.

3. Nhấp chuột phải vào website và chọn Properties.

4. Chọn tab Directory Security.

5. Trong mục Secure Communications, chọn Server Certificate.

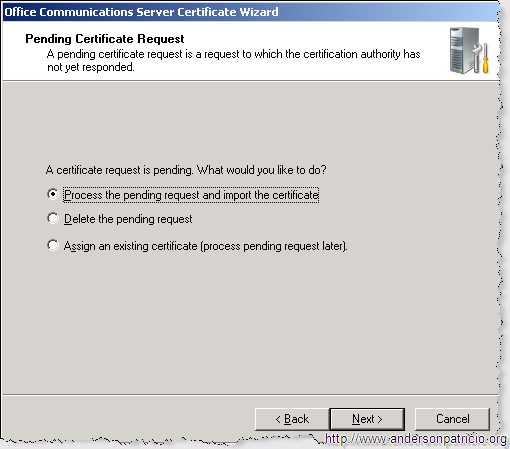

6. Trong màn hình Web Site Certificate Wizard sau đó nhấn Next.

7. Chọn mục Process the Pending Request and Install the Certificate sau đó nhấn Next.

8. Chọn đường dẫn đến file certificate.cer sau đó nhấn Next. Tại bước này, nếu bạn đang gia hạn chứng thư số, bạn cần chọn port khác với port 443 (ví dụ 8443) cho website TEMP để không bị đụng với port 443 đang được sử dụng bởi website chính thức.

9. Kiểm tra lại thông tin chứng thư sau đó nhấn Next và nhấn Finish.

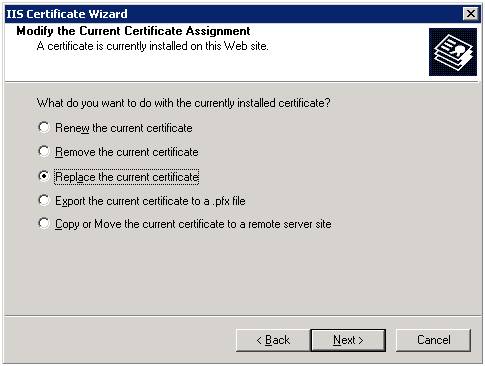

Bước 4:

Lưu ý: Chỉ thực hiện bước này khi gia hạn SSL

- Chọn website cũ và chọn mục “Replace current certificate”, sau đó chọn chứng thư số mới (bạn có thể để ý ngày hết hạn để tìm ra chứng thư mới).

- Xóa website TEMP (không ảnh hưởng gì đến chứng thư số mới).

- Stop và Start lại website chính thức.

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

IIS 7 trên Windows Server 2008

Để cài đặt chứng thư số SSL cho IIS 7/7.5 trên Windows 2008, bạn thực hiện như sau :

Bước 1: Copy 2 files cert được gửi cho bạn và tải lên server (gồm 2 files certificate.cer và intermediate.cer)

Bước 2: Cài đặt Intermediate CA:

- Mở một MMC. Nhấn Start > Run... và gõ vào mmc. Nhấn OK.

- Từ menu của màn hình Microsoft Management Console (MMC), chọn mục File > Add/Remove Snap-in. Nhấn Add

- Từ danh sách snap-ins, chọn Certificates. Nhấn Add. Chọn Computer account. Nhấn Next. Chọn Local computer. Nhấn Finish. Nhấn Close. Nhấn OK

- Trong khung bên trái, nhấn chọn mục Intermediate Certification Authorities. Nhấp chuột phải vào Certificates, chọn All Tasks > Import. Trong màn hình Certificate Import, nhấn Next. Tới đây chọn đường dẫn đến file intermediate.cer trên Desktop và nhấn Next. Chọn mục "Place all certificate in the following store: Intermediate Certification Authorities". Nhấn Next. Nhấn Finish.

Bước 3: Cài đặt chứng thư số vào IIS

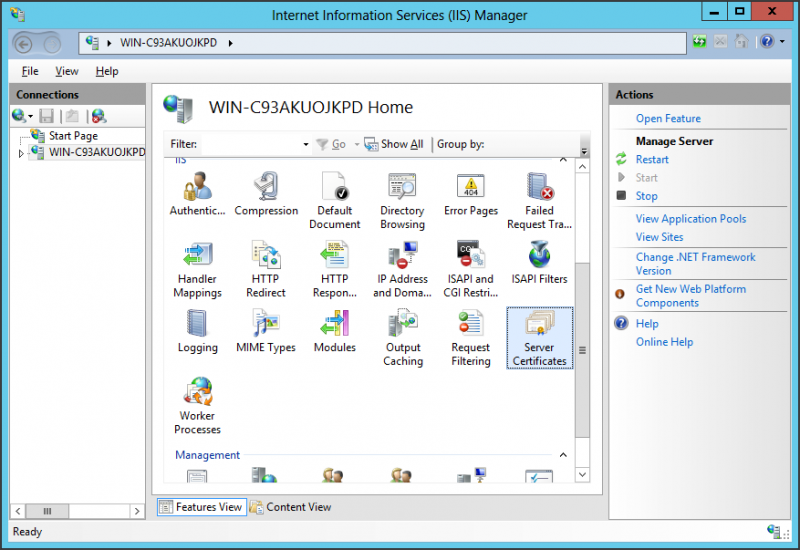

- Nhấn Start > Administrative Tools > Internet Information Services (IIS) Manager

- Từ menu bên trái, nhấp chọn vào tên máy chủ

- Từ menu ở giữa, trong mục Security, nhấp đúp vào mục Server Certificates

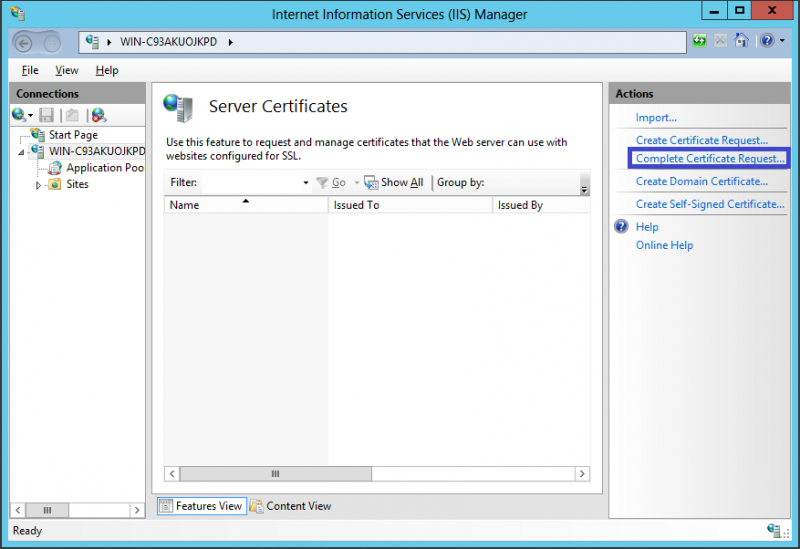

- Từ menu bên phải, chọn Complete Certificate Request

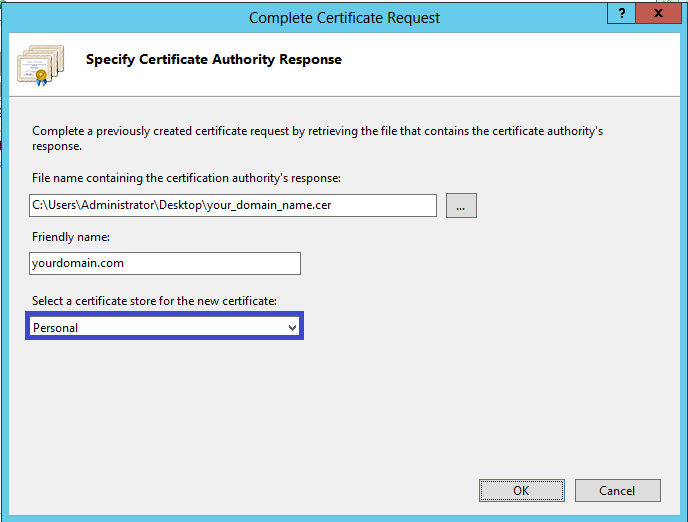

- Chọn đường dẫn đến file certificate.cer. Nhập vào tên gợi nhớ cho chứng thư số trong mục Friendly name. Lưu ý: Nếu bạn mua chứng thư số cho nhiều tên miền (SAN hoặc Wildcard), bạn cần phải thêm ký tự * vào đầu của Friendly Name, ví dụ *Symantec 2015. Khi đó bạn có thể chia sẻ chứng thư số này cho nhiều website được host chung trên máy chủ này.

Bước 4: Cấu hình SSL cho website

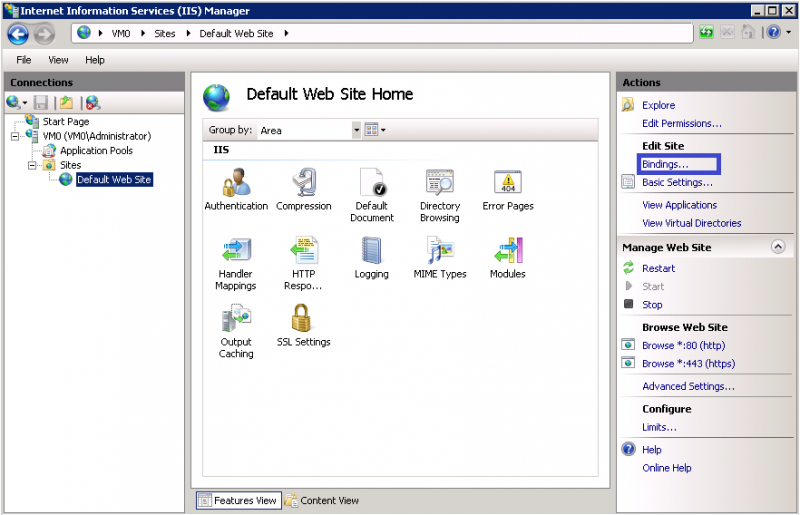

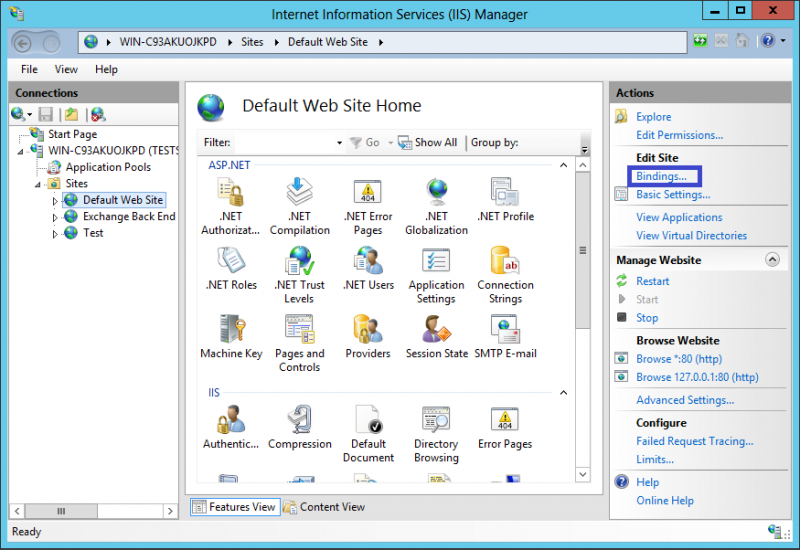

- Nhấn Start > Administrative Tools > Internet Information Services (IIS) Manager

- Từ menu bên trái, nhấp chọn vào tên máy chủ

- Trong mục Sites, chọn website cần cấu hình SSL

- Trong menu bên phải, chọn "Bindings..."

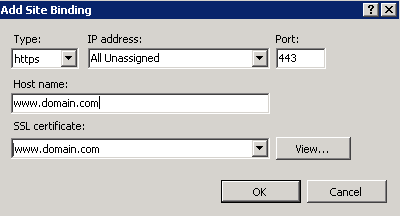

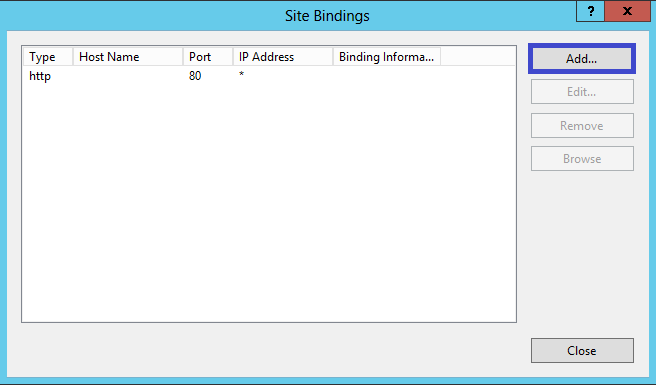

- Trong màn hình Site Bindings, nhấn Add. Lưu ý: Nếu bạn đang gia hạn chứng thư số cho website, thì trong màn hình này, bạn chọn dòng "https" và sau đó nhấn Edit.

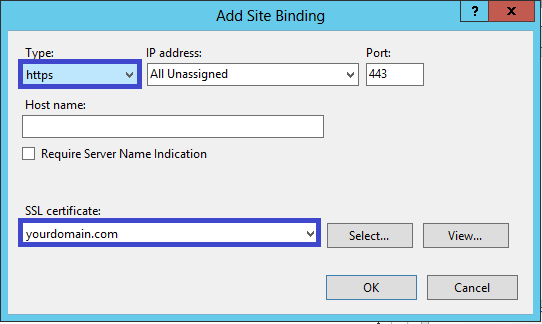

- Trong màn hình Add Site Bindings, chọn "https" trong mục Type, chọn Port cần chạy SSL (443), nhập vào tên miền của website trong mục Host Name, cuối cùng chọn chứng thư số vừa cài đặt trong bước trước đó. Sau đó nhấn OK.

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

IIS 8 trên Windows Server 2012

Để cài đặt chứng thư số SSL cho IIS 8/8.5 trên Windows Server 2012, bạn thực hiện như sau :

Bước 1: Copy 2 files cert được gửi cho bạn và tải lên server (gồm 2 files certificate.cer và intermediate.cer)

Bước 2: Cài đặt Intermediate CA

- Mở một MMC. Nhấn Start > Run... và gõ vào mmc. Nhấn OK.

- Từ menu của màn hình Microsoft Management Console (MMC), chọn mục File > Add/Remove Snap-in. Nhấn Add

- Từ danh sách snap-ins, chọn Certificates. Nhấn Add. Chọn Computer account. Nhấn Next. Chọn Local computer. Nhấn Finish. Nhấn Close. Nhấn OK

- Trong khung bên trái, nhấn chọn mục Intermediate Certification Authorities. Nhấp chuột phải vào Certificates, chọn All Tasks > Import. Trong màn hình Certificate Import, nhấn Next. Tới đây chọn đường dẫn đến file intermediate.cer trên Desktop và nhấn Next. Chọn mục "Place all certificate in the following store: Intermediate Certification Authorities". Nhấn Next. Nhấn Finish.

Bước 3: Cài đặt cchứng thư số vào IIS

- Nhấn Start > Administrative Tools > Internet Information Services (IIS) Manager

- Từ menu bên trái, nhấp chọn vào tên máy chủ

- Từ menu ở giữa, trong mục Security, nhấp đúp vào mục Server Certificates

- Từ menu bên phải, chọn Complete Certificate Request

- Chọn đường dẫn đến file certificate.cer. Nhập vào tên gợi nhớ cho chứng thư số trong mục Friendly name. Lưu ý: Nếu bạn mua chứng thư số cho nhiều tên miền (SAN hoặc Wildcard), bạn cần phải thêm ký tự * vào đầu của Friendly Name, ví dụ *Symantec 2015. Khi đó bạn có thể chia sẻ chứng thư số này cho nhiều website được host chung trên máy chủ này. Chọn Personal Store. Sau đó nhấn OK.

Bước 4: Cấu hình SSL cho website

- Nhấn Start > Administrative Tools > Internet Information Services (IIS) Manager

- Từ menu bên trái, nhấp chọn vào tên máy chủ

- Trong mục Sites, chọn website cần cấu hình SSL

- Trong menu bên phải, chọn "Bindings..."

- Trong màn hình Site Bindings, nhấn Add. Lưu ý: Nếu bạn đang gia hạn chứng thư số cho website, thì trong màn hình này, bạn chọn dòng "https" và sau đó nhấn Edit.

- Trong màn hình Add Site Bindings, chọn "https" trong mục Type, chọn Port cần chạy SSL (443), nhập vào tên miền của website trong mục Host Name, cuối cùng chọn chứng thư số vừa cài đặt trong bước trước đó. Sau đó nhấn OK. Lưu ý: Nếu bạn muốn chia sẻ nhiều chứng thư số cho một địa chỉ IP, bạn cần chọn mục "Require Server Name Indication".

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

Microsoft Exchange Server 2007

Để cài đặt chứng thư số SSL cho Exchange Server 2007, bạn thực hiện như sau :

Bước 1: Copy 2 files cert được gửi cho bạn và tải lên server (gồm 2 files certificate.cer và intermediate.cer)

Bước 2: Cài đặt Intermediate CA

- Mở một MMC. Nhấn Start > Run... và gõ vào mmc. Nhấn OK.

- Từ menu của màn hình Microsoft Management Console (MMC), chọn mục File > Add/Remove Snap-in. Nhấn Add

- Từ danh sách snap-ins, chọn Certificates. Nhấn Add. Chọn Computer account. Nhấn Next. Chọn Local computer. Nhấn Finish. Nhấn Close. Nhấn OK

- Trong khung bên trái, nhấn chọn mục Intermediate Certification Authorities. Right-click Certificates. Click All Tasks > Import. At the Certificate Import Wizard, click Next. Tới đây chọn đường dẫn đến file intermediate.cer trên Desktop. Click Next. Select Place all certificate in the following store: Intermediate Certification Authorities. Click Next. Click Finish

Bước 3: Cài đặt chứng thư số cho Exchange

1. Copy file chứng thư số mà chúng tôi đã cung cấp cho bạn lên máy chủ và lưu tại địa chỉ C:\certificate.cer

2. Mở Exchange Management Shell và chạy lệnh sau:

Import-ExchangeCertificate -Path C:\certificate.cer | Enable-ExchangeCertificate -Services "SMTP, IMAP, POP, IIS"

Bạn cần chọn Yes nếu được Exchange hỏi có muốn đè lên chứng thư số mặc định hay không.

3. Kiểm tra lại các dịch vụ đã được kích hoạt trên chứng thư số bằng lệnh sau:

Get-ExchangeCertificate -DomainName your.domain.name

Bạn sẽ nhận được kết quả dạng như sau:

Thumbprint Services Subject

---------- -------- -------

136849A2963709E2753214BED76C7D6DB1E4A270 SIP.W CN=your.domain.name

Ý nghĩa của các ký tự trong cột Services: SIP và W tương ứng với SMTP, IMAP, POP3 và Webmail (IIS)

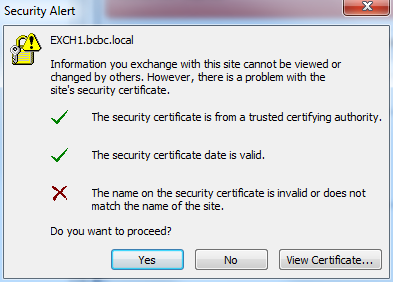

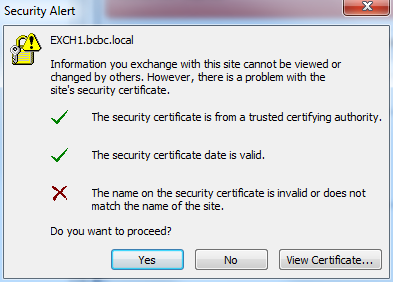

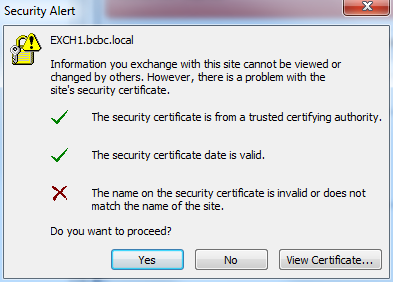

Sau khi cài đặt chứng thư số mới cho Exchange, trong vài trường hợp một số máy tính chạy Outlook hiển thị thông báo lỗi "The name on the security certificate is invalid or does not match the name on the site" như hình sau:

Trong trường hợp đó, bạn cần thực hiện việc cập nhật URL cho Exchange theo hướng dẫn sau: Hướng dẫn cấu hình Exchange dùng tên miền chính thức (FQDN) thay cho tên miền nội bộ (Local name)

Sau khi cài đặt thành công, bạn có thể kiểm tra lại chứng thư số đã được cài đặt đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

Microsoft Exchange Server 2010

Để cài đặt chứng thư số SSL cho Exchange Server 2007, bạn thực hiện như sau :

Bước 1: Copy 2 files cert được gửi cho bạn và tải lên server (gồm 2 files certificate.cer và intermediate.cer)

Bước 2: Cài đặt Intermediate CA

- Mở một MMC. Nhấn Start > Run... và gõ vào mmc. Nhấn OK.

- Từ menu của màn hình Microsoft Management Console (MMC), chọn mục File > Add/Remove Snap-in. Nhấn Add

- Từ danh sách snap-ins, chọn Certificates. Nhấn Add. Chọn Computer account. Nhấn Next. Chọn Local computer. Nhấn Finish. Nhấn Close. Nhấn OK

- Trong khung bên trái, nhấn chọn mục Intermediate Certification Authorities. Right-click Certificates. Click All Tasks > Import. At the Certificate Import Wizard, click Next. Tới đây chọn đường dẫn đến file intermediate.cer trên Desktop. Click Next. Select Place all certificate in the following store: Intermediate Certification Authorities. Click Next. Click Finish

Bước 3: Cài đặt chứng thư số cho Exchange

1. Copy file chứng thư số mà chúng tôi đã cung cấp cho bạn lên máy chủ và lưu tại địa chỉ C:\certificate.cer

2. Mở Exchange Management Shell và chạy lệnh sau:

Import-ExchangeCertificate -Path C:\certificate.cer | Enable-ExchangeCertificate -Services "SMTP, IMAP, POP, IIS"

Bạn cần chọn Yes nếu được Exchange hỏi có muốn đè lên chứng thư số mặc định hay không.

3. Kiểm tra lại các dịch vụ đã được kích hoạt trên chứng thư số bằng lệnh sau:

Get-ExchangeCertificate -DomainName your.domain.name

Bạn sẽ nhận được kết quả dạng như sau:

Thumbprint Services Subject

---------- -------- -------

136849A2963709E2753214BED76C7D6DB1E4A270 SIP.W CN=your.domain.name

Ý nghĩa của các ký tự trong cột Services: SIP và W tương ứng với SMTP, IMAP, POP3 và Webmail (IIS)

Sau khi cài đặt chứng thư số mới cho Exchange, trong vài trường hợp một số máy tính chạy Outlook hiển thị thông báo lỗi "The name on the security certificate is invalid or does not match the name on the site" như hình sau:

Trong trường hợp đó, bạn cần thực hiện việc cập nhật URL cho Exchange theo hướng dẫn sau: Hướng dẫn cấu hình Exchange dùng tên miền chính thức (FQDN) thay cho tên miền nội bộ (Local name)

Sau khi cài đặt thành công, bạn có thể kiểm tra lại chứng thư số đã được cài đặt đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

Microsoft Exchange 2013

Để cài đặt chứng thư số SSL cho Exchange 2013, bạn thực hiện như sau:

Bước 1: Copy file intermediate.cer lên máy chủ và certificate.cer lên Network shared folder đã lưu CSR.

Bước 2: Cài đặt Intermediate CA

- Mở một MMC. Nhấn Start > Run... và gõ vào mmc. Nhấn OK.

- Từ menu của màn hình Microsoft Management Console (MMC), chọn mục File > Add/Remove Snap-in. Nhấn Add

- Từ danh sách snap-ins, chọn Certificates. Nhấn Add. Chọn Computer account. Nhấn Next. Chọn Local computer. Nhấn Finish. Nhấn Close. Nhấn OK.

- Trong khung bên trái, nhấn chọn mục Intermediate Certification Authorities. Right-click Certificates. Click All Tasks > Import. At the Certificate Import Wizard, click Next. Tới đây chọn đường dẫn đến file intermediate.cer trên Desktop. Click Next. Select Place all certificate in the following store: Intermediate Certification Authorities. Click Next. Click Finish.

Bước 3: Cài đặt chứng thư số

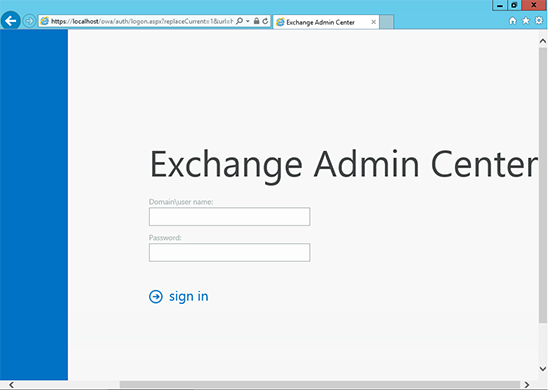

1. Truy cập vào Exchange Admin Center bằng cách mở trình duyệt web và nhập địa chỉ https://localhost/ecp

2. Đăng nhập với tài khoản Domain\user name có quyền quản trị.

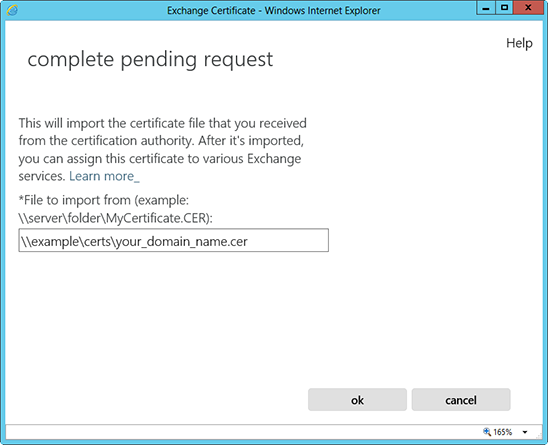

3. Chọn mục Servers trong menu bên trái, sau đó chọn mục Certificates trong menu phía trên bên phải. Chọn máy chủ phù hợp, sau đó chọn chứng thư số đang Pending (dựa vào Friendly Name bạn đã nhập vào khi tạo CSR). Lưu ý trạng thái của chứng thư số lúc này sẽ là Pending request. Nhấn mục Complete trong menu bên phải.

4. Nhập vào đường dẫn Network shared folder và tên file certificate.cer

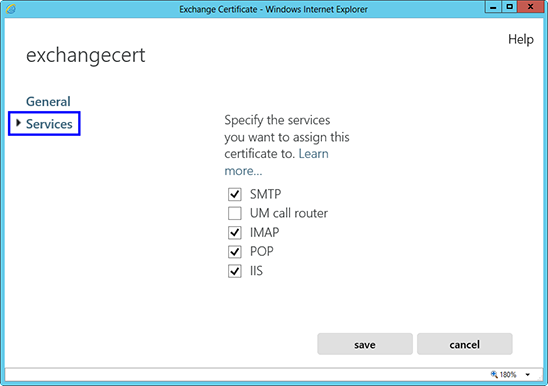

5. Lúc này trạng thái của chứng thư số sẽ chuyển từ Pending request sang Valid. Bạn sẽ thấy ngày hết hạn, danh sách tên miền trong chứng thư số. Lúc này, bạn cần gán các services của Exchange vào chứng thư số này. Bạn hãy chọn chứng thư số sau đó nhấn nút Edit.

6. Chọn các dịch bạn muốn gán vào chứng thư số. Sau đó nhấn Save.

Lúc này chứng thư số đã được kích hoạt thành công cho Exchange.

Sau khi cài đặt chứng thư số mới cho Exchange, trong vài trường hợp một số máy tính chạy Outlook hiển thị thông báo lỗi "The name on the security certificate is invalid or does not match the name on the site" như hình sau:

Trong trường hợp đó, bạn cần thực hiện việc cập nhật URL cho Exchange theo hướng dẫn sau: Hướng dẫn cấu hình Exchange dùng tên miền chính thức (FQDN) thay cho tên miền nội bộ (Local name)

Sau khi cài đặt thành công, bạn có thể kiểm tra lại chứng thư số đã được cài đặt đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

Microsoft Office Communications (OCS) 2007

Để cài đặt chứng thư số SSL cho Microsoft Office Communications Server (OCS) 2007, bạn thực hiện như sau:

Bước 1: Copy 2 files cert được gửi cho bạn và tải lên server (gồm 2 files certificate.cer và intermediate.cer)

Bước 2: Remote vào server và tiến hành cài đặt Intermediate CA:

- Mở một MMC. Nhấn Start > Run... và gõ vào mmc. Nhấn OK.

- Từ menu của màn hình Microsoft Management Console (MMC), chọn mục File > Add/Remove Snap-in. Nhấn Add

- Từ danh sách snap-ins, chọn Certificates. Nhấn Add. Chọn Computer account. Nhấn Next. Chọn Local computer. Nhấn Finish. Nhấn Close. Nhấn OK

- Trong khung bên trái, nhấn chọn mục Intermediate Certification Authorities. Nhấp chuột phải vào Certificates, chọn All Tasks > Import. Trong màn hình Certificate Import, nhấn Next. Tới đây chọn đường dẫn đến file intermediate.cer trên Desktop và nhấn Next. Chọn mục "Place all certificate in the following store: Intermediate Certification Authorities". Nhấn Next. Nhấn Finish.

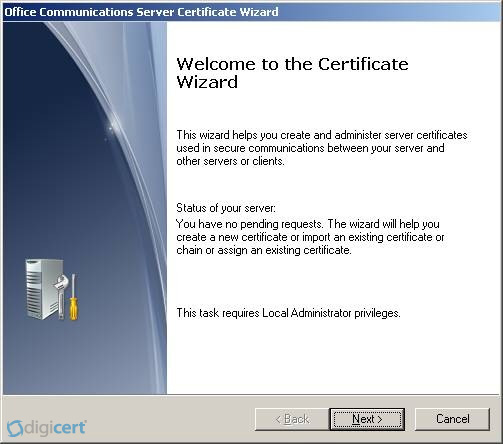

Bước 3: Cài đặt chứng thư số SSL

1. Từ màn hình máy chủ OCS 2007, nhấn Start -> Programs -> Administrative Tools -> Office Communications Server 2007.

2. Mở rộng items trong snap-in cho đến khi bạn vào được Enterprise Edition Server.

3. Nhấp phải chuột vào đúng tên máy chủ chọn "Certificates". Click next khi màn hình Certificate Wizard xuất hiện.

4. Trong màn hình kế tiếp, chọn Process the pending request and import the certificate.

5. Chọn đường dẫn đến file certificate.cer và nhấn Next. Certificate sẽ được cài đặt vào OCS. Bạn có thể xem lại thông tin chứng thư và thoát khỏi màn hình cài đặt chứng thư. Lúc này chứng thư số đã được cài đặt thành công vào OCS 2007.

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

Microsoft Lync 2010

Để cài đặt chứng thư số SSL cho Microsoft Lync 2010, bạn thực hiện như sau:

Bước 1: Copy 2 files cert được gửi cho bạn và tải lên server (gồm 2 files certificate.cer và intermediate.cer)

Bước 2: Remote vào server và tiến hành cài đặt Intermediate CA:

- Mở một MMC. Nhấn Start > Run... và gõ vào mmc. Nhấn OK.

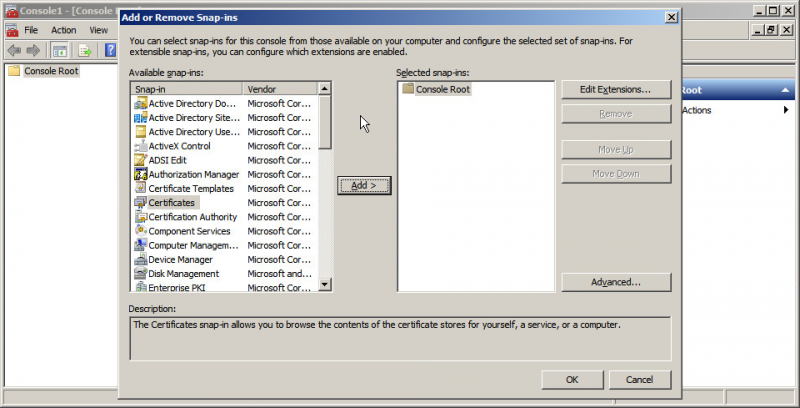

- Từ menu của màn hình Microsoft Management Console (MMC), chọn mục File > Add/Remove Snap-in. Nhấn Add

- Từ danh sách snap-ins, chọn Certificates. Nhấn Add. Chọn Computer account. Nhấn Next. Chọn Local computer. Nhấn Finish. Nhấn Close. Nhấn OK

- Trong khung bên trái, nhấn chọn mục Intermediate Certification Authorities. Nhấp chuột phải vào Certificates, chọn All Tasks > Import. Trong màn hình Certificate Import, nhấn Next. Tới đây chọn đường dẫn đến file intermediate.cer trên Desktop và nhấn Next. Chọn mục "Place all certificate in the following store: Intermediate Certification Authorities". Nhấn Next. Nhấn Finish.

Bước 3: Cài đặt chứng thư số

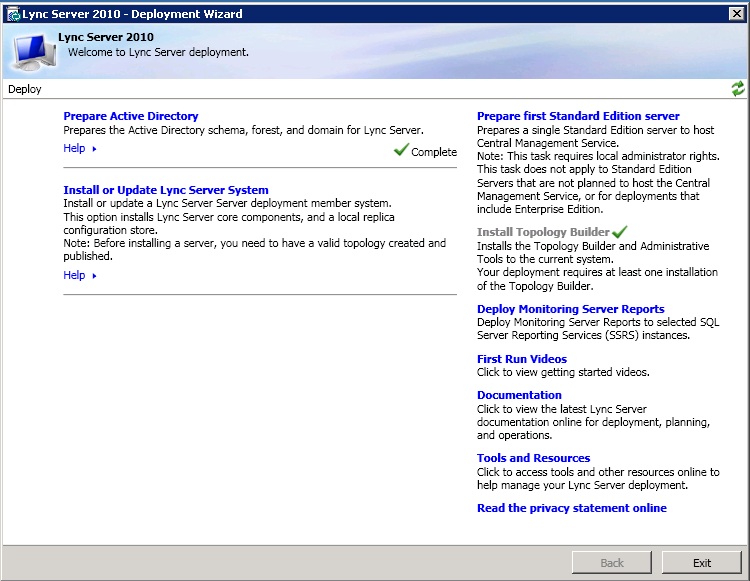

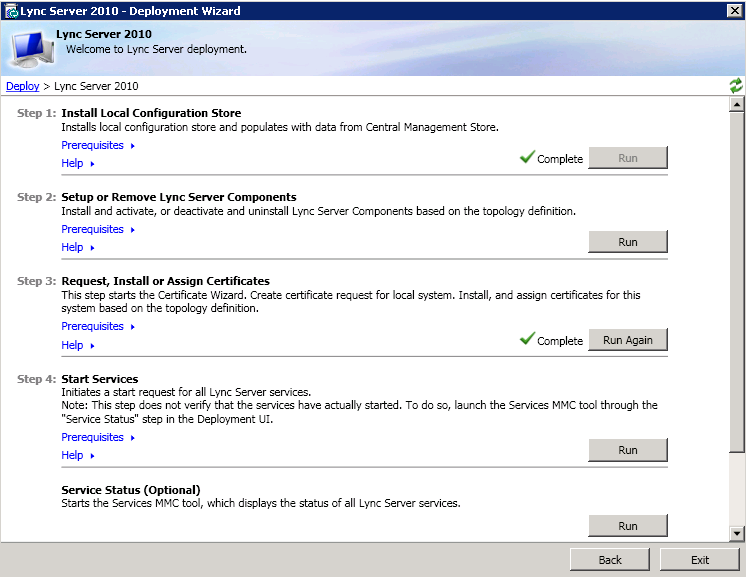

1. Từ màn hình máy chủ Lync 2010, nhấn Start > All Programs > Microsoft Lync Server 2010 > Lync Server Deployment Wizard.

2. Nhấp vào mục Install or Update Lync Server System.

3. Trong mục Step 3: Request, Install or Assign Certificates click Run.

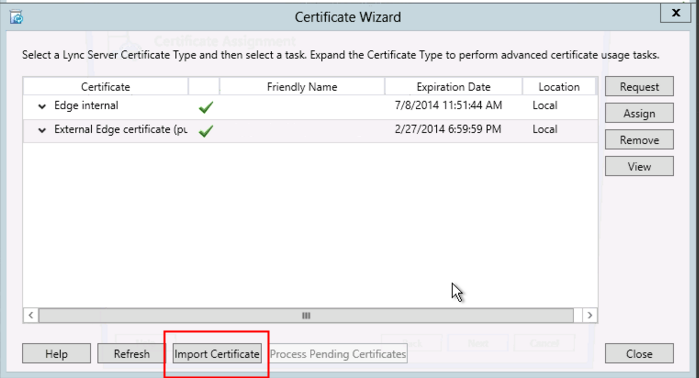

4. Trong màn hình Certificate Wizard, chọn mục External Edge certificate (public internet) và nhấn nút Import Certificate.

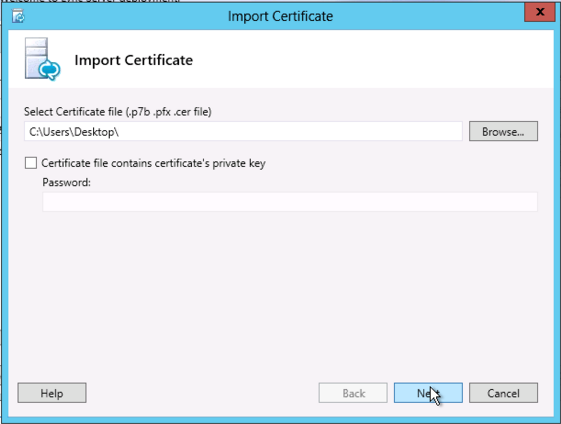

5. Trong màn hình Import Certificate, chọn đường dẫn đến file certificate.cer. Sau đó nhấn Next.

6. Trong màn hình Import Certificate Summary, kiểm tra lại thông tin và nhấn Next.

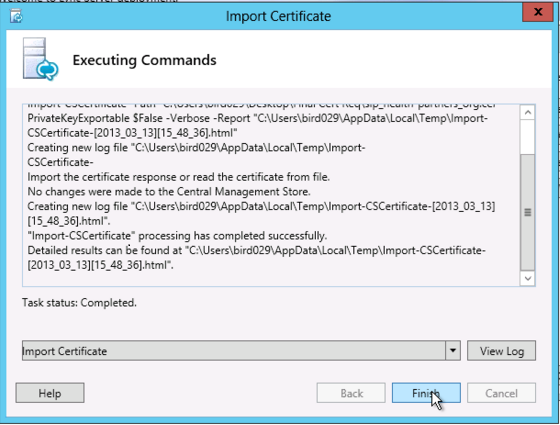

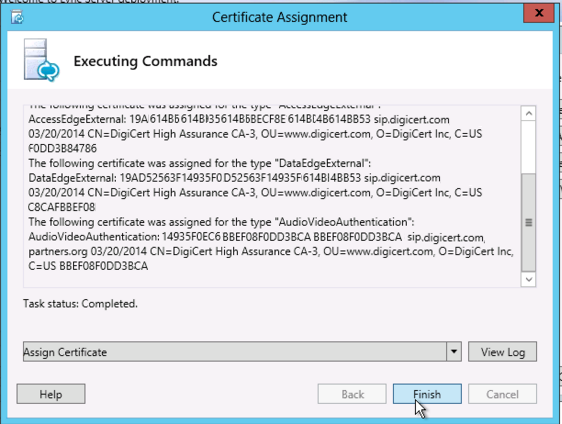

7. Trong màn hình Executing Commands, kiểm tra Task status là Completed rồi nhấn Finish.

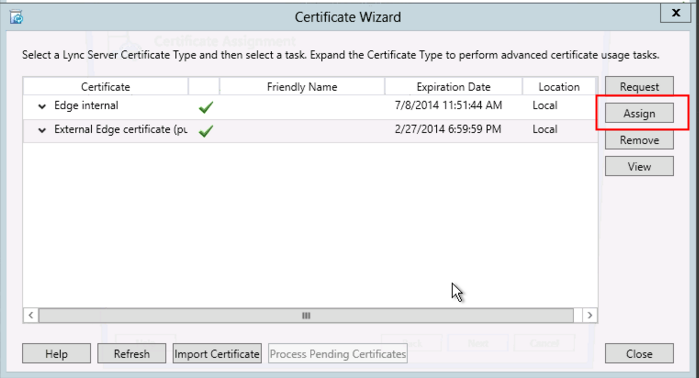

8. Trở lại màn hình Certificate Wizard, chọn External Edge certificate (public internet) và nhấn nút Assign.

9. Trong màn hình Certificate Assignment, nhấn Next.

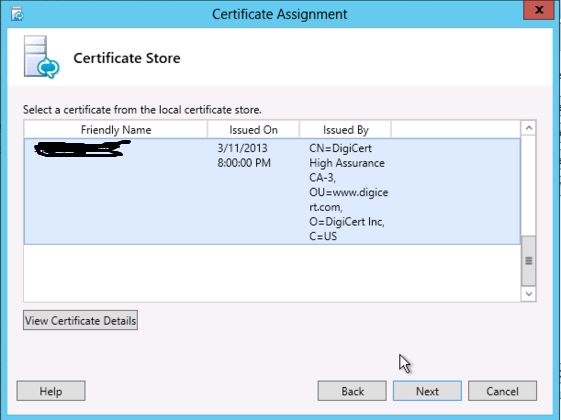

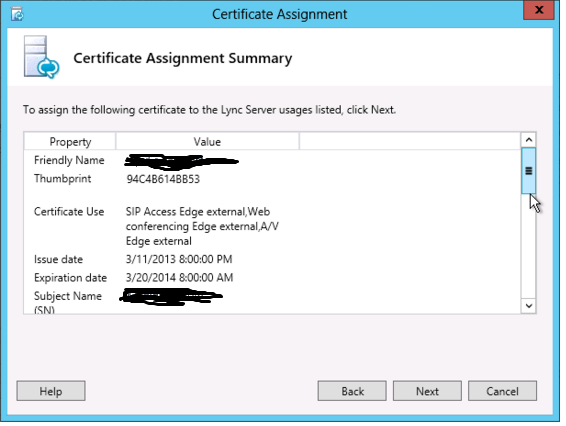

10. Trong màn hình Certificate Store, bạn có thể nhấn nút View Certificate Details để kiểm tra thông tin chứng thư số, sau đó nhấn Next để tiếp tục.

11. Trong màn hình Executing Commands, kiểm tra Task status là Completed rồi nhấn Finish.

12. Chứng thư số đã được cài đặt và gán cho các services. Bạn có thể kiểm tra lại bằng cách tham khảo cột Status trong màn hình Certificate Wizard sẽ là Assigned.

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

Microsoft Lync 2013

Để cài đặt chứng thư số SSL cho Microsoft Lync 2013, bạn thực hiện như sau:

Bước 1: Copy 2 files cert được gửi cho bạn và tải lên server (gồm 2 files certificate.cer và intermediate.cer)

Bước 2: Remote vào server và tiến hành cài đặt Intermediate CA:

- Mở một MMC. Nhấn Start > Run... và gõ vào mmc. Nhấn OK.

- Từ menu của màn hình Microsoft Management Console (MMC), chọn mục File > Add/Remove Snap-in. Nhấn Add

- Từ danh sách snap-ins, chọn Certificates. Nhấn Add. Chọn Computer account. Nhấn Next. Chọn Local computer. Nhấn Finish. Nhấn Close. Nhấn OK

- Trong khung bên trái, nhấn chọn mục Intermediate Certification Authorities. Nhấp chuột phải vào Certificates, chọn All Tasks > Import. Trong màn hình Certificate Import, nhấn Next. Tới đây chọn đường dẫn đến file intermediate.cer trên Desktop và nhấn Next. Chọn mục "Place all certificate in the following store: Intermediate Certification Authorities". Nhấn Next. Nhấn Finish.

Bước 3: Cài đặt chứng thư số

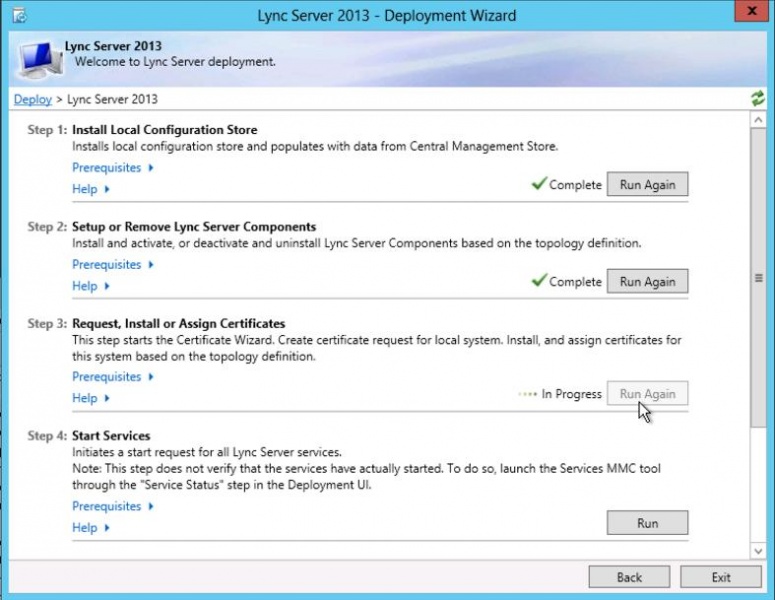

1. Ở màn hình chính click icon Lync Deployment Wizard.

2. Click vào Install hay update Lync Server System.

3. Trong mục Step 3: Request, Install or Assign Certificates click Run.

4. Chọn mục External Edge Certificate và nhấn Import Certificate.

5. Nhấn nút Browse và chỉ đến file certificate.cer

6. Trong trang Summary, kiểm tra lại thông tin certificate và nhấn nút Next.

7. Trong khung Executing Commands, chú ý mục Task Status là completed thì nhấn nút Finish.

8. Sau đó từ màn hình Certificate Wizard, chọn External Edge Certificate và nhấn nút Assign.

9. Nhấn Next trong màn hình tiếp theo.

10. Trong màn hình Certificate Store, chọn certificate cần kích hoạt cho Lync và nhấn nút Next.

Bạn cũng có thể nhấn nút View Certificate Details để xem thông tin chi tiết của chứng thư số.

11. Trong màn hình Executing Commands, chú ý mục Task Status là completed thì nhấn nút Finish.

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

Apache trên Linux/Unix

Để cài đặt chứng thư số SSL lên Apache trên Linux, bạn thực hiện như sau:

1. Giải nén file đính kèm sẽ được hai file certificate.crt và cabundle.crt

2. Tải hai file này lên server, đưa vào trong thư mục /usr/local/ssl/certificate (đây là thư mục hôm trước bạn đã tạo ra để chứa CSR và private key).

3. Login vào SSH bằng tài khoản root

4. Lúc này trong thư mục /usr/local/ssl/certificate sẽ có 3 file: private.key, certificate.crt, cabundle.crt. Trong thư mục này sẽ có thêm fiile certreq.csr tuy nhiên bạn không cần dùng file này nữa.

5. Sau đó anh mở file cấu hình của Apache (thường là /etc/httpd/conf/httpd.conf hoặc /etc/httpd/conf.d/ssl.conf hoặc /etc/httpd/conf/extra/httpd-ssl.conf). Dùng vi để tìm và chỉnh sửa nội dung của đoạn sau:

SSLCertificateFile /usr/local/ssl/certificate/certificate.crt

SSLCertificateKeyFile /usr/local/ssl/certificate/private.key

SSLCACertificateFile /usr/local/ssl/certificate/cabundle.crt

Tùy vào cấu hình Apache của máy chủ, mà bạn sẽ chỉnh các dòng trên ở trong phần cấu hình chính, hoặc thêm vào phần cấu hình VirtualHost.

6. Sau khi cấu hình xong, bạn lưu lại và restart lại Apache:

service httpd restart

7. Mở port 443 trên Firewall (Nếu bạn dùng software firewall như iptables chẳng hạn thì có thể tìm thấy file config tại: /etc/sysconfig/iptables)

Nếu bạn muốn cấu hình OCSP stapling cho Apache, bạn có thể tham khảo hướng dẫn sau đây: Hướng dẫn cấu hình OCSP stapling cho Apache

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

Apache trên Windows

Để cài đặt chứng thư số SSL cho Apache trên Windows, bạn thực hiện như sau:

1. Giải nén file đính kèm sẽ được hai file certificate.crt và cabundle.crt

2. Tải hai file này lên server, đưa vào trong thư mục C:\ssl (đây là thư mục hôm trước bạn đã tạo ra để chứa CSR và private key).

3. Lúc này trong thư mục C:\ssl sẽ có các file private.key, certificate.crt, cabundle.crt

4. Mở file cấu hình của Apache (thường là C:\apache2\conf\httpd.conf hoặc C:\apache2\conf.d\ssl.conf) và tìm đoạn cấu hình sau:

SSLCertificateFile C:\ssl\certificate.crt

SSLCertificateKeyFile C:\ssl\private.key

SSLCACertificateFile C:\ssl\cabundle.crt

5. Lưu lại và restart lại Apache.

Nếu bạn muốn cấu hình OCSP stapling cho Apache, bạn có thể tham khảo hướng dẫn sau đây: Hướng dẫn cấu hình OCSP stapling cho Apache

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

nginx

Để cài đặt chứng thư số SSL cho nginx, bạn thực hiện như sau:

1. Giải nén file đính kèm trong email chúng tôi gửi cho ban sau khi chứng thư số được cấp, sẽ được file certificate.crt

2. Tải file này lên server, đưa vào trong thư mục /usr/local/ssl/certificate (đây là thư mục hôm trước bạn đã tạo ra để chứa CSR và private key).

3. Login vào SSH bằng tài khoản root

4. Lúc này trong thư mục /usr/local/ssl/certificate sẽ có 2 file: private.key, certificate.crt. Trong thư mục này sẽ có thêm fiile certreq.csr tuy nhiên bạn không cần dùng file này nữa.

5. Mở file cấu hình của nginx (thường là /etc/nginx/conf/default.conf hoặc /etc/nginx/conf/ssl.conf hoặc /etc/nginx/sites-enabled/domain.conf) và tìm đoạn cấu hình sau:

server {

listen 443;

ssl on;

ssl_certificate /usr/local/ssl/certificate/certificate.crt;

ssl_certificate_key /usr/local/ssl/certificate/private.key;

server_name your.domain.com;

access_log /var/log/nginx/nginx.vhost.access.log;

error_log /var/log/nginx/nginx.vhost.error.log;

location / {

root /home/www/public_html/your.domain.com/public/;

index index.html;

}

}

6. Khởi động lại nginx

service nginx restart

7. Mở port 443 trên Firewall (Nếu bạn dùng software firewall như iptables chẳng hạn thì có thể tìm thấy file config tại: /etc/sysconfig/iptables)

Nếu bạn muốn cấu hình OCSP stapling cho nginx, bạn có thể tham khảo hướng dẫn sau đây: Hướng dẫn cấu hình OCSP stapling cho nginx

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

Tomcat trên Linux

Hướng dẫn cài đặt SSL cho Tomcat trên Linux bạn thực hiện như sau:

1. Giải nén file đính kèm và upload lên server (gồm 2 files certificate.cer và intermediate.cer),lưu trong thư mục /usr/local/ssl/keystore (thư mục đã tạo ra trong lúc tạo CSR)

2. Remote vào server với quyền root. Sau đó di chuyển đến thư mục Java/bin

3. Chạy lệnh:

keytool -import -trustcacerts -alias EVIntermediate -keystore /usr/local/ssl/keystore/server.jks

-file /usr/local/ssl/keystore/intermediate.cer

Nhập vào mật khẩu là “changeit” khi được hỏi.

4. Chạy lệnh:

keytool -import -trustcacerts -alias tomcat -keystore /usr/local/ssl/keystore/server.jks

-file /usr/local/ssl/keystore/certificate.cer

Nhập vào mật khẩu là “changeit” khi được hỏi.

5. Chứng thư số đã được cài đặt thành công vào Keystore. Bạn có thể chạy lệnh sau để kiểm tra thông tin keystore:

keytool -list -keystore /usr/local/ssl/keystore/server.jks -v

Cấu hình SSL cho Tomcat

1. Chuyển đến thư mục Tomcat. Tìm tập tin server.xml mà Tomcat đang sử dụng và mở ra để chỉnh sửa.

2. Cập nhật lại đường dẫn trong đoạn sau đây:

<Connector port="443" maxHttpHeaderSize="8192" maxThreads="150" minSpareThreads="25" maxSpareThreads="75"

enableLookups="false" disableUploadTimeout="true" acceptCount="100" scheme="https" secure="true" SSLEnabled="true"

clientAuth="false" sslProtocol="TLSv1" keyAlias="tomcat" keystoreFile="/usr/local/ssl/keystore/server.jks"

keystorePass="your_keystore_password" />

Lưu ý sửa port 8443 thành port 443

Nếu bạn muốn hỗ trợ TLS 1.1 và TLS 1.2 (nếu server của bạn là Tomcat >=7), bạn có thể thay đổi phần sslProtocols phía trên thành:

sslProtocols="TLSv1,TLSv1.1,TLSv1.2"

3. Mở port 443 trên Firewall (Nếu bạn dùng software firewall như iptables chẳng hạn thì có thể tìm thấy file config tại: /etc/sysconfig/iptables)

4. Khởi động lại Tomcat.

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

Tomcat trên Windows

Để cài đặt chứng thư số SSL cho Tomcat trên Windows, bạn thực hiện như sau:

1. Giải nén file đính kèm và upload lên server (gồm 2 files certificate.cer và intermediate.cer), lưu trong thư mục C:\keystore (thư mục đã tạo ra trong lúc tạo CSR)

2. Remote vào server với quyền root. Sau đó di chuyển đến thư mục Java/bin

3. Chạy lệnh:

keytool -import -trustcacerts -alias EVIntermediate -keystore C:\Keystore\server.jks -file C:\Keystore\intermediate.cer

Nhập vào mật khẩu là “changeit” khi được hỏi.

4. Chạy lệnh:

keytool -import -trustcacerts -alias tomcat -keystore C:\Keystore\server.jks -file C:\Keystore\certificate.cer

Nhập vào mật khẩu là “changeit” khi được hỏi.

5. Chứng thư số đã được cài đặt thành công vào Keystore. Bạn có thể chạy lệnh sau để kiểm tra thông tin keystore:

keytool -list -keystore C:\keystore/server.jks -v

Cấu hình SSL cho Tomcat

1. Chuyển đến thư mục Tomcat. Tìm tập tin server.xml mà Tomcat đang sử dụng và mở ra để chỉnh sửa.

2. Cập nhật lại đường dẫn trong đoạn sau đây:

<Connector port="443" maxHttpHeaderSize="8192" maxThreads="150" minSpareThreads="25" maxSpareThreads="75"

enableLookups="false" disableUploadTimeout="true" acceptCount="100" scheme="https" secure="true"

SSLEnabled="true" clientAuth="false" sslProtocol="TLSv1" keyAlias="tomcat"

keystoreFile="C:\keystore\server.jks" keystorePass="your_keystore_password" />

Lưu ý sửa port 8443 thành port 443

Nếu bạn muốn hỗ trợ TLS 1.1 và TLS 1.2 (nếu server của bạn là Tomcat >=7), bạn có thể thay đổi phần sslProtocols phía trên thành:

sslProtocols="TLSv1,TLSv1.1,TLSv1.2"

3. Mở port 443 trên Firewall.

4. Khởi động lại Tomcat.

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

JBoss trên Linux

Để cài đặt chứng thư số SSL cho JBoss trên Linux, bạn thực hiện như sau:

1. Giải nén file đính kèm và upload lên server (gồm 2 files certificate.cer và intermediate.cer), lưu trong thư mục /usr/local/ssl/keystore (thư mục đã tạo ra trong lúc tạo CSR)

2. Remote vào server với quyền root. Sau đó di chuyển đến thư mục Java/bin

3. Chạy lệnh:

keytool -import -trustcacerts -alias EVIntermediate -keystore /usr/local/ssl/keystore/server.jks -file /usr/local/ssl/keystore/intermediate.cer

Nhập vào mật khẩu là “changeit” khi được hỏi.

4. Chạy lệnh:

keytool -import -trustcacerts -alias tomcat -keystore /usr/local/ssl/keystore/server.jks -file /usr/local/ssl/keystore/certificate.cer

Nhập vào mật khẩu là “changeit” khi được hỏi.

5. Chứng thư số đã được cài đặt thành công vào Keystore. Bạn có thể chạy lệnh sau để kiểm tra thông tin keystore:

keytool -list -keystore /usr/local/ssl/keystore/server.jks -v

Cấu hình SSL cho JBoss

1. Chuyển đến thư mục JBoss. Tìm tập tin server.xml mà JBoss đang sử dụng và mở ra để chỉnh sửa.

2. Cập nhật lại đường dẫn trong đoạn sau đây:

<Connector port="443" maxHttpHeaderSize="8192" maxThreads="150" minSpareThreads="25" maxSpareThreads="75"

enableLookups="false" disableUploadTimeout="true" acceptCount="100" scheme="https" secure="true"

SSLEnabled="true" clientAuth="false" sslProtocol="TLSv1" keyAlias="tomcat"

keystoreFile="/usr/local/ssl/keystore/server.jks" keystorePass="your_keystore_password" />

Lưu ý sửa port 8443 thành port 443

Nếu bạn muốn hỗ trợ TLS 1.1 và TLS 1.2 (nếu server của bạn có khả năng hỗ trợ), bạn có thể thay đổi phần sslProtocols phía trên thành:

sslProtocols="TLSv1,TLSv1.1,TLSv1.2"

3. Mở port 443 trên Firewall (Nếu bạn dùng software firewall như iptables chẳng hạn thì có thể tìm thấy file config tại: /etc/sysconfig/iptables)

4. Khởi động lại JBoss.

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

JBoss trên Windows

Để cài đặt chứng thư số SSL cho JBoss trên Windows, bạn thực hiện như sau:

1. Giải nén file đính kèm và upload lên server (gồm 2 files certificate.cer và intermediate.cer), lưu trong thư mục C:\keystore (thư mục đã tạo ra trong lúc tạo CSR)

2. Remote vào server với quyền root. Sau đó di chuyển đến thư mục Java/bin

3. Chạy lệnh:

keytool -import -trustcacerts -alias EVIntermediate -keystore C:\Keystore\server.jks -file C:\Keystore\intermediate.cer

Nhập vào mật khẩu là “changeit” khi được hỏi.

4. Chạy lệnh:

keytool -import -trustcacerts -alias tomcat -keystore C:\Keystore\server.jks -file C:\Keystore\certificate.cer

Nhập vào mật khẩu là “changeit” khi được hỏi.

5. Chứng thư số đã được cài đặt thành công vào Keystore. Bạn có thể chạy lệnh sau để kiểm tra thông tin keystore:

keytool -list -keystore C:\keystore/server.jks -v

Cấu hình SSL cho JBoss

1. Chuyển đến thư mục JBoss. Tìm tập tin server.xml mà JBoss đang sử dụng và mở ra để chỉnh sửa.

2. Cập nhật lại đường dẫn trong đoạn sau đây:

<Connector port="443" maxHttpHeaderSize="8192" maxThreads="150" minSpareThreads="25" maxSpareThreads="75" enableLookups="false" disableUploadTimeout="true" acceptCount="100" scheme="https" secure="true" SSLEnabled="true" clientAuth="false" sslProtocol="TLSv1" keyAlias="tomcat" keystoreFile="C:\keystore\server.jks" keystorePass="your_keystore_password" />

Lưu ý sửa port 8443 thành port 443

Nếu bạn muốn hỗ trợ TLS 1.1 và TLS 1.2 (nếu server của bạn có khả năng hỗ trợ), bạn có thể thay đổi phần sslProtocols phía trên thành:

sslProtocols="TLSv1,TLSv1.1,TLSv1.2"

3. Mở port 443 trên Firewall.

4. Khởi động lại JBoss.

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

Juniper Secure Access (Juniper SA)

Để cài đặt SSL cho Juniper Secure Access (Juniper SA), bạn cần thực hiện theo hướng dẫn sau đây:

1. Đăng nhập vào trang quản lý của Juniper SA.

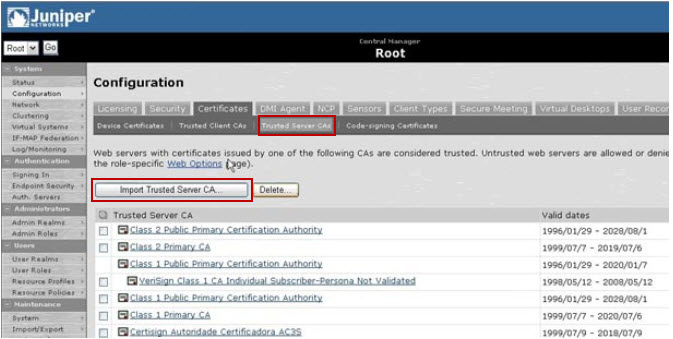

2. Chọn System > Configuration > Certificates > Trusted Server CAs.

3. Nhấn nút Import Trust Server CA và trỏ đến file rootca.cer mà chúng tôi đã gửi cho bạn trước đó và nhấn Import.

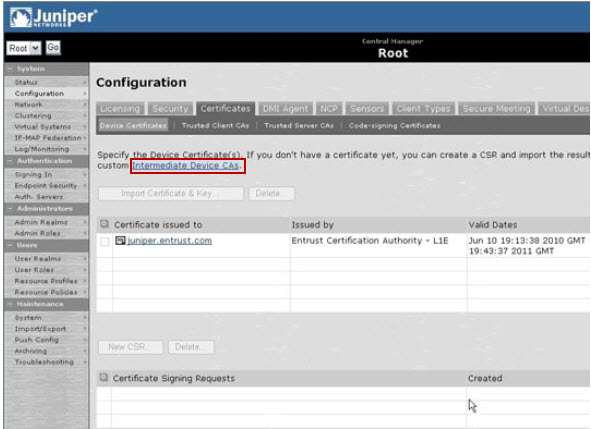

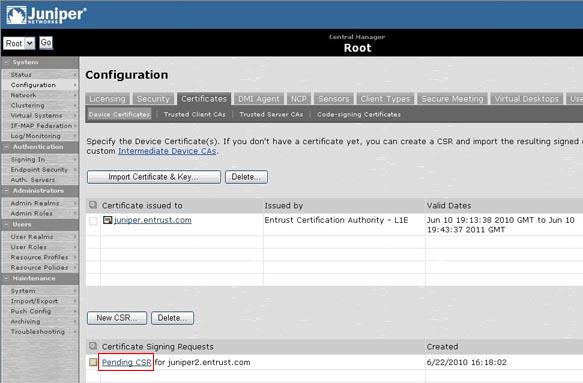

4. Chọn System > Configuration > Certificates > Device Certificates.

5. Nhấp chọn liên kết Intermediate Device CAs.

6. Nhấn nút Import CA Certificate và trỏ đến file intermediate.cer mà chúng tôi đã gửi cho bạn trước đó và nhấn Import.

7. Chọn System > Configuration > Certificates > Device Certificates.

8. Trong khung Certificate Singning Requests, chọn mục Pending CSR.

9. Trong mục Import signed certificate, trỏ đến file certificate.cer mà chúng tôi đã gửi cho bạn trước đó và nhấn Impoort.

Bạn đã import RootCA, Intermediate CA và certificate thành công vào Juniper SA. Lúc này bạn đã có thể kích hoạt chứng thư số vừa cài đặt cho các interface của Juniper.

1. Chọn System > Configuration > Certificates > Device Certificates.

2. Nhấp chọn chứng thư số vừa import.

3. Chọn danh sách interface từ khung bên trái và thêm vào khung bên phải.

4. Nhấn Save changes.

Lưu ý: Nếu interface của Juniper đang được gán cho một chứng thư số sắp hết hạn, bạn cần phải chọn chứng thư số đó và un-link interface đó. Sau khi un-link thành công, interface đó đã sẵn sàng để bạn có thể link vào chứng thư số mới.

Zimbra

Để cài đặt chứng thư số SSL cho Zimbra, bạn thực hiện như sau:

1. Upload các file commercial.crt, commercial_ca.crt lên server và đặt trong thư mục /opt/zimbra/ssl/zimbra/commercial.

Lưu ý: Bạn nên backup thư mục /opt/zimbra/ssl/zimbra/commercial trước khi thực hiện đề phòng trục trặc có thể chuyển lại như cũ.

Như vậy lúc này trong thư mục /opt/zimbra/ssl/zimbra/commercial sẽ có các file sau đây: commercial.key, commercial.crt, commercial_ca.crt.

2. SSH vào server bằng quyền root và di chuyển vào thư mục /opt/zimbra/ssl/zimbra/commercial

3. Chuyển sang user zimbra:

su zimbra

4. Chạy lệnh sau để kiểm tra chứng thư số:

/opt/zimbra/openssl/bin/openssl verify -CAfile commercial_ca.crt commercial.crt

Nếu kết quả trả về là "Certificate is OK" thì có thể chuyển sang bước tiếp theo. Nếu báo lỗi, bạn cần liên hệ với chúng tôi để được hỗ trợ.

Nếu lệnh trên báo lỗi không tìm thấy openssl, thì bạn chạy lệnh sau:

/opt/zimbra/bin/zmcertmgr verifycrt comm commercial.key commercial.crt commercial_ca.crt

5. Chạy lệnh sau để deploy chứng thư số:

/opt/zimbra/bin/zmcertmgr deploycrt comm commercial.crt commercial_ca.crt

Lưu ý: Nếu bạn gặp lỗi sau khi deploy chứng thư số (dù kiểm tra thì kết quả trả về OK):

XXXXX ERROR: failed to create jetty.pkcs12

No certificate matches private key

Bạn cần mở file commercial.crt và thêm vào 1 dòng trắng ở cuối file. Sau đó chạy lệnh kiểm tra lại, và deploy lại sẽ khắc phục được lỗi này.

Hoặc lỗi:

zmcertmgr: ERROR: no longer runs as root

Bạn cần su qua user zimbra trước chạy lệnh trên.

su zimbra

6. Restart lại Zimbra:

su - zimbra

zmcontrol stop

zmcontrol start

Lưu ý: Nếu bạn gặp lỗi sau khi restart Zimbra:

cause: javax.net.ssl.SSLHandshakeException sun.security.validator.ValidatorException: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target

Bạn cần chạy lệnh sau:

/opt/zimbra/java/bin/keytool -import -alias new -keystore /opt/zimbra/java/jre/lib/security/cacerts -storepass changeit -file /opt/zimbra/ssl/zimbra/commercial/commercial_ca.crt

Sau đó bạn cần upload lại file commercial.crt lên thư mục /opt/zimbra/ssl/zimbra/commercial/ rồi chạy lại lệnh deploy chứng thư số và restart lại Zimbra.

7. Zimbra thường sử dụng các port sau đây khi chạy SSL/TLS: 465 (SMTPS), 993 (IMAPS), 995 (POP3S), 443 (HTTPS) do đó nếu máy chủ có cài đặt Firewall thì bạn cần phải mở các port trên để Zimbra có thể hoạt động.

Lưu ý: Sau khi cài đặt chứng thư số SSL, nếu bạn gặp lỗi ERR_SSL_WEAK_SERVER_EPHEMERAL_DH_KEY khi truy cập vào Webmail, khi đó bạn có thể tham khảo hướng dẫn tại đây: Khắc phục lỗi ERR_SSL_WEAK_SERVER_EPHEMERAL_DH_KEY cho máy chủ Zimbra

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

MDaemon

Bước 1: Copy 2 files cert được gửi cho bạn và tải lên server (gồm 2 files certificate.crt và intermediate.cer), đặt trong thư mục C:\

Bước 2: Remote vào server và tiến hành cài đặt Intermediate CA:

- Mở một MMC. Nhấn Start > Run... và gõ vào mmc. Nhấn OK.

- Từ menu của màn hình Microsoft Management Console (MMC), chọn mục File > Add/Remove Snap-in. Nhấn Add

- Từ danh sách snap-ins, chọn Certificates. Nhấn Add. Chọn Computer account. Nhấn Next. Chọn Local computer. Nhấn Finish. Nhấn Close. Nhấn OK

- Trong khung bên trái, nhấn chọn mục Intermediate Certification Authorities. Nhấp chuột phải vào Certificates, chọn All Tasks > Import. Trong màn hình Certificate Import, nhấn Next. Tới đây chọn đường dẫn đến file intermediate.cer trên Desktop và nhấn Next. Chọn mục "Place all certificate in the following store: Intermediate Certification Authorities". Nhấn Next. Nhấn Finish.

Bước 3: Cài đặt chứng thư số vào Mdaemon

Từ màn hình máy chủ, mở một command prompt, chuyển vào thư mục gốc ổ đĩa C:\ và chạy lệnh sau:

certreq -accept C:\certificate.crt

Bước 4: Kích hoạt SSL cho MDaemon

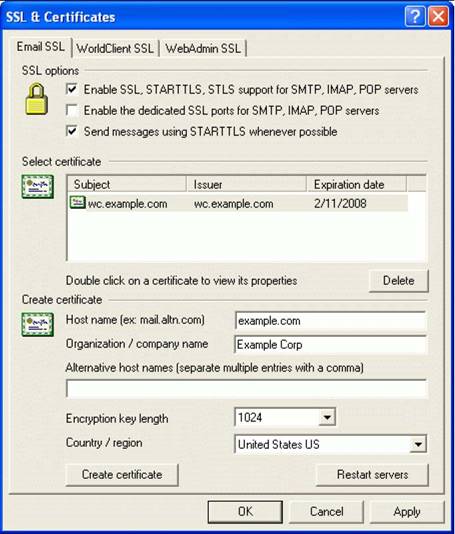

1. Từ màn hình quản trị MDaemon, chọn Security > SSL/TLS/Certificates

2. Trong màn hình SSL & Certificates, chọn tab Email SSL hoặc MDaemon. Trong mục SSL options nhấp chọn:

* Enable SSL, STARTTLS, STLS supports for SMTP, IMAP, POP servers

* Enable the dedicated SSL ports for SMTP, IMAP, POP servers

* Send messages using STARTTLS whenever possible

Trong mục Select certificate, chọn chứng thư số mà bạn vừa cài đặt trước đó. Sau đó nhấn nút Apply để cập nhật chứng thư số cho MDaemon.

Nhấn Restart servers để MDaemon reload lại thông số.

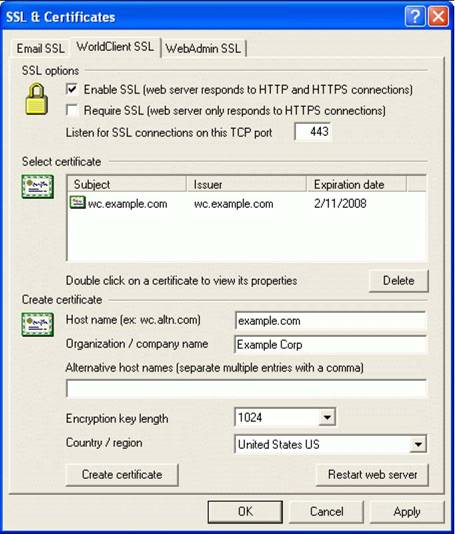

3. Chuyển sang tab WorldClient. Trong mục SSL options nhấp chọn:

Enable SSL

Nếu bạn muốn MDaemon chỉ chấp nhận các kết nối HTTPS vào WorldClient, bạn nhấp chọn mục:

Require SSL

Sau đó chọn port phù hợp cho WorldClient (443).

Trong mục Select certificate, chọn chứng thư số mà bạn vừa cài đặt trước đó. Sau đó nhấn nút Apply để cập nhật chứng thư số cho MDaemon.

Nhấn Restart servers để MDaemon reload lại thông số.

4. Chuyển sang tab WebAdmin. Trong mục SSL options nhấp chọn:

Enable SSL

Nếu bạn muốn MDaemon chỉ chấp nhận các kết nối HTTPS vào WebAdmin, bạn nhấp chọn mục:

Require SSL

Sau đó chọn port phù hợp cho WebAdmin (8443). Lưu ý: Bạn không thể chọn cùng một port cho cả WorldClient lẫn WebAdmin.

Trong mục Select certificate, chọn chứng thư số mà bạn vừa cài đặt trước đó. Sau đó nhấn nút Apply để cập nhật chứng thư số cho MDaemon.

Nhấn Restart servers để MDaemon reload lại thông số.

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

Postfix

Sau khi hoàn tất các bước xác thực, chứng thư số SSL sẽ được cấp phát và gửi kèm theo email cho bạn. Intermediate CAs tương ứng cũng sẽ được gửi cho bạn hoặc bạn có thể tải về tại đây.

Bạn cần upload 2 file certificate.crt và intermediate.crt lên máy chủ và đặt chung thư mục với private key (/etc/postfix/ssl). Lúc này trong thư mục /etc/postfix/ssl sẽ có 3 file sau đây: private.key, certificate.crt, intermediate.crt. Bạn không cần quan tâm đến file certreq.csr nữa.

Dùng vi để mở file cấu hình của Postfix (/etc/postfix/main.cf), sau đó di chuyển đến cuối file và thêm vào đoạn cấu hình sau:

smtpd_use_tls = yes

smtpd_tls_auth_only = yes

smtpd_tls_key_file = /etc/postfix/ssl/private.key

smtpd_tls_cert_file = /etc/postfix/ssl/certificate.crt

smtpd_tls_CAfile = /etc/postfix/ssl/intermediate.crt

smtpd_tls_loglevel = 1

smtpd_tls_received_header = yes

smtpd_tls_session_cache_timeout = 3600s

tls_random_source = dev:/dev/urandom

Bạn cần restart lại Postfix:

/etc/init.d/postfix restart

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://cryptoreport.websecurity.symantec.com/checker/views/certCheck.jsp

IBM Domino 8.x

Lưu ý: Hiện nay, phiên bản tối thiểu có thể triển khai chứng chỉ số SSL là Domino 9.0.1 Fix Pack3. Tham khảo tại đây.

Để cài đặt và kích hoạt SSL cho IBM Domino 8.x, bạn cần thực hiện theo các bước sau đây:

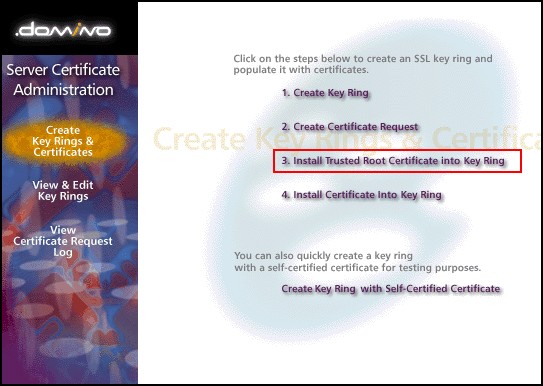

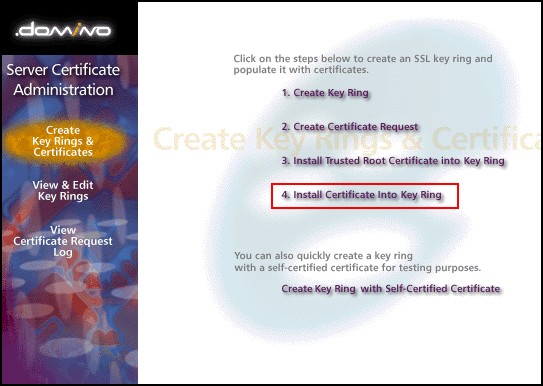

1. Từ màn hình Domino Administration, mở tiện ích Server Certificate Administration (CERTSRV.NSF) nằm trong mục System Databases.

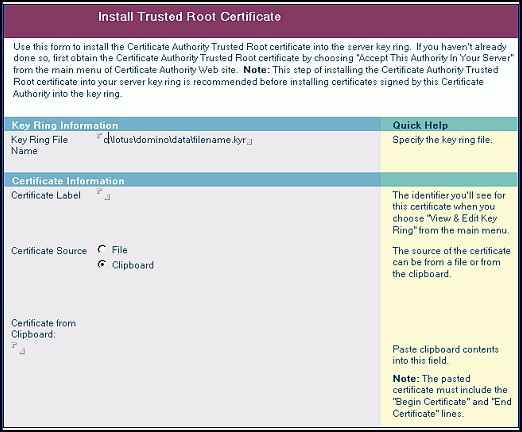

2. Chọn mục "Install Trusted Root Certificate into Key Ring". Lần lượt cài đặt Primary Intermediate CA và Secondary Intermediate CA mà chúng tôi đã cung cấp trong email hướng dẫn cài đặt vào key ring.

Trong khi import, lưu ý nhập đúng tên của certificate như trong mục Common Name của certificate đó.

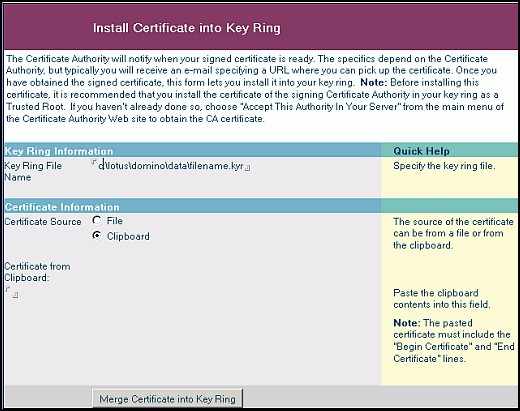

3. Chọn tiếp mục "Install Certifficate into Key Ring" và paste vào nội dung của certificate. Bạn có thể đặt tên có tính gợi nhớ cho chứng thư, ví dụ Symantec SSL.

Nếu thành công, hệ thống sẽ thông báo certificate đã được merge thành công vào Key Ring. Đến đây, Key Ring của bạn đã sẵn sàng có thể sử dụng cho IBM Domino.

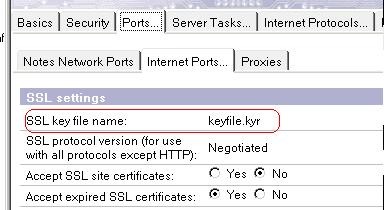

4. Cập nhật IBM Domino dùng Key Ring mới.

Bạn cần copy 2 file C:\keyfile.kyr và C:\keyfile.sth vào thư mục data của Domino.

Từ màn hình Domino Administration mở Server Document, sau đó chọn mục Ports > Internet Ports > SSL key file name và thiết lập lại thành C:\keyfile.kyr

Đảm bảo mục Server document > Ports -> Internet Ports -> Web > Server's SSL port status được thiếp lập "Enabled".

5. Khởi động lại HTTP từ Domino Admin Console bằng cách gõ lệnh: tell http restart

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

F5 BIG-IP

Để cài đặt chứng thư số SSL cho F5 BIG-IP, bạn thực hiện như sau:

1. Giải nén file đính kèm mà chúng tôi đã gửi cho bạn sau khi chứng thư số được cấp (gồm 2 files certificate.cer và intermediate.cer)

2. Đăng nhập vào trang quản lý của F5 BIG-IP.

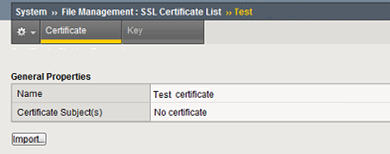

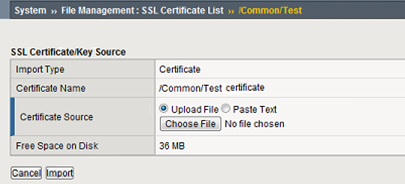

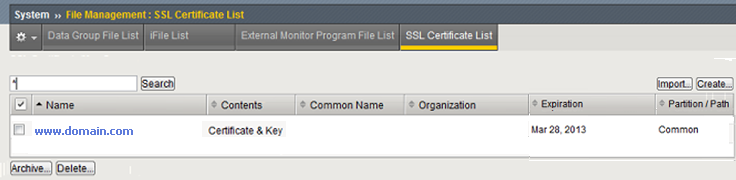

3. Trong menu bên trái, chọn System > File Management > SSL Certificate List

4. Chọn vào tên chứng thư số mà bạn đã tạo ra trong lúc tao CSR trước đó. Sau đó nhấn nút Import.

5. Trong màn hình tiếp theo, chọn mục Upload File. Sau đó nhấn nút Choose File và trỏ đến file certificate.cer. Sau đó nhấn nút Import.

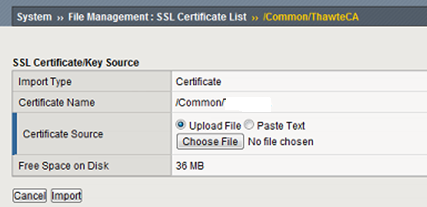

6. Sau đó bạn cần cài đặt Intermediate CA vào F5. Trong màn hình System > File Management > SSL Certificate List, nhấn nút Import.

- Trong mục Import Type, chọn Certificate sau đó nhấn Create New.

- Đặt tên cho Intermediate CA, ví dụ "Symantec CABundle".

- Sau đó chọn Upload File và trỏ đến file intermediate.cer. Sau đó nhấn Import.

7. Sau khi cài đặt chứng thư số và Intermediate CA thành công, bạn cần cấu hình lại SSL Profile cho website trên F5 BIG-IP để chuyển sang chứng thư số SSL mới.

- Trong menu bên trái chọn Local Traffic > Virtual Servers > Profiles > SSL > Client

- Chọn profile đang áp dụng cho website từ danh sách.

- Trong mục Configuration, nhấn chọn Advanced.

- Chọn chứng thư số cũ đang được áp dụng cho profile này và nhấn Remove khỏi danh sách.

- Chọn chứng thư số mới (private key và certificate)

- Trong mục Chain, chọn Intermediate CA mà bạn vừa cài đặt trong bước 6 phía trên.

- Nhấn Save

Lúc này F5 BIG-IP đã hoàn tất việc cập nhật chứng thư số SSL mới cho website của bạn.

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

Cisco WLC

Để triển khai SSL cho trang xác thực Web Authentication trên thiết bị Cisco Wireless LAN Controller (WLC), bạn cần thực hiện theo các bước sau đây:

Bước 1: Khởi tạo CSR

Bạn cần sử dụng một máy tính (Windows hoặc Linux) có cài đặt thư viện OpenSSL 0.9.8 để tạo cặp khóa và CSR cho WLC. Lưu ý: Bạn cần phải dùng OpenSSL 0.9.8 để thực hiện, vì WLC không hỗ trợ bộ chứng thư được khởi tạo bằng OpenSSL 1.0 trở lên.

Từ dấu nhắc lệnh, để kiểm tra phiên bản OpenSSL đang cài trên máy tính, bạn chạy lệnh sau:

openssl version

Bạn cần tạo một thư mục để chứa chứng thư:

mkdir /usr/local/ssl

Chạy lệnh sau để khởi tạo private key:

openssl genrsa -out /usr/local/ssl/private.key 2048

Chạy lệnh sau để khởi tạo CSR:

openssl req -new -sha256 -key /usr/local/ssl/private.key -out /usr/local/ssl/certreq.csr

Cần lưu ý các thông tin sau:

- Country code: Nhập VN bằng chữ in hoa

- State: Nhập Hà Nội hoặc Hồ Chí Minh

- Locality: Nhập Hà Nội hoặc Hồ Chí Minh

- Company (hay Organization): Nhập vào tên công ty bằng tiếng Anh, giống y như trong giấy phép DKKD

- Organization Unit: Nhập IT Department

- Common name: Nhập domain muốn cài SSL, ví dụ wifi.company.com.vn

Nếu hệ thống có hỏi thêm các thông tin: email, optional company name, hay password thì bỏ qua bằng cách nhấn Enter.

Sau khi thực hiện xong, lúc này trong thư mục /usr/local/ssl sẽ có hai file là private.key certreq.csr. Bạn dùng file certreq.csr để đăng ký. Bạn cũng cần lưu trữ thư mục này (có chứa private key) để có thể cài đặt chứng thư số SSL sau khi nhận được từ CA.

Bạn có thể kiểm tra lại CSR xem đã hợp lệ hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/csrCheck.jsp

Bạn có thể gửi tập tin CSR này cho chúng tôi để đăng ký, hoặc dán vào mục CSR trong mẫu đăng ký trực tuyến.

Bước 2: Tạo bộ chứng thư tương thích với WLC

Sau khi hoàn tất quá trình xác thực, chứng thư số sẽ được cấp phát và gửi cho bạn qua email. Trong file đính kèm sẽ bao gồm 2 file: certificate.crt và cabundle.crt. Bạn cần tải 2 file này lên thư mục /usr/local/ssl (thư mục đã tạo ra trong lúc tạo CSR). Lúc này trong thư mục sẽ gồm có các file: private.key, certificate.crt, cabundle.crt.

Bạn cần phải nối 2 file certificate.crt và cabundle.crt lại với nhau theo đúng thứ tự. Chạy lệnh sau:

cat /usr/local/ssl/certificate.crt /usr/local/ssl/cabundle.crt > /usr/local/ssl/allcerts.crt

Chạy tiếp lệnh sau:

openssl pkcs12 -export -in /usr/local/ssl/allcerts.crt -inkey /usr/local/ssl/private.key -out /usr/local/ssl/allcerts.p12 -clcerts -passin pass:yourpassword -passout pass:yourpassword

Chạy tiếp lệnh sau:

openssl pkcs12 -in /usr/local/ssl/allcerts.p12 -out /usr/local/ssl/final.pem -passin pass:yourpassword -passout pass:yourpassword

Lưu ý: Trong các lệnh trên, bạn thay yourpassword thành mật khẩu của bạn.

Lúc này, bộ chứng thư tương thích cho WLC đã được tạo ra tại địa chỉ /usr/local/ssl/final.pem. Bạn có thể tải về máy tính và tiến hành upload lên WLC trong bước tiếp theo.

Bước 3: Upload bộ chứng thư vào WLC

Để tải bộ chứng thư số vào WLC, bạn cần thiết lập một TFTP Server vì WLC chỉ hỗ trợ truyền file qua giao thức này.

Sau khi thiết lập xong TFTP Server, bạn copy file final.pem vào thư mục chứa file của TFTP Server. Sau đó bạn có thể tải vào WLC bằng dòng lệnh (CLI) hoặc giao diện quản trị (GUI).

Dùng GUI

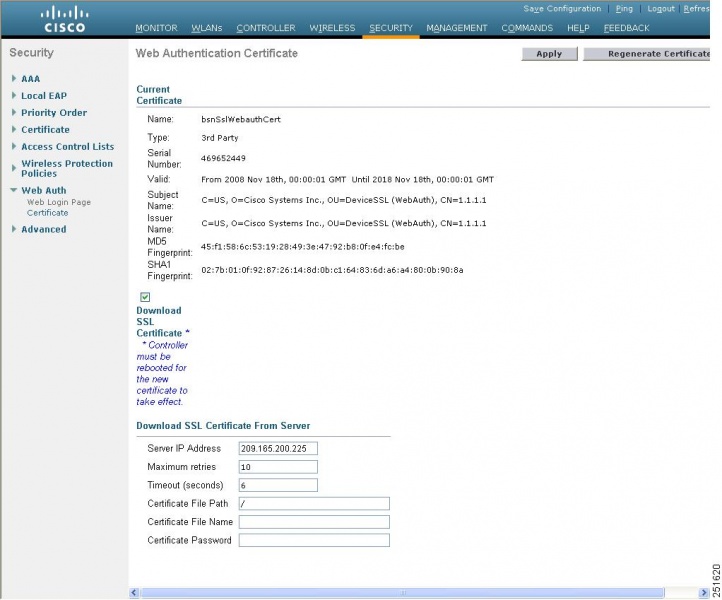

Từ trang quản trị, bạn chọn menu Security > Web Auth > Certificates.

Nhấp chọn mục Download SSL Certificate và điền thông tin:

- Server IP Address: Nhập địa chỉ IP của TFTP Server

- Certificate File Path: Nhập đường dẫn đến file final.pem

- Certificate File Name: Nhập final.pem

- Certificate Password: Nhập mật khẩu yourpassword trong lệnh ở bước trước đó

Nhấn Apply để tải bộ chứng thư số vào WLC.

Dùng CLI

Từ dấu nhắc lệnh, chạy các lệnh sau để thiết lập thông số:

transfer download mode tftp

transfer download datatype webauthcert

transfer download serverip <TFTP server IP address>

transfer download path <absolute TFTP server path to the update file>

transfer download filename final.pem

transfer download certpassword yourpassword

Chạy lệnh sau để bắt đầu tải vào WLC:

transfer download start

Kết quả hiện ra như sau:

Mode............................................. TFTP

Data Type........................................ Site Cert

TFTP Server IP................................... x.x.x.x

TFTP Packet Timeout.............................. 6

TFTP Max Retries................................. 10

TFTP Path........................................./

TFTP Filename.................................... final.pem

This may take some time.

Are you sure you want to start? (y/N) y

TFTP EAP Dev cert transfer starting.

Certificate installed.

Reboot the switch to use new certificate.

Bước 4: Cấu hình DNS hostname trên WLC

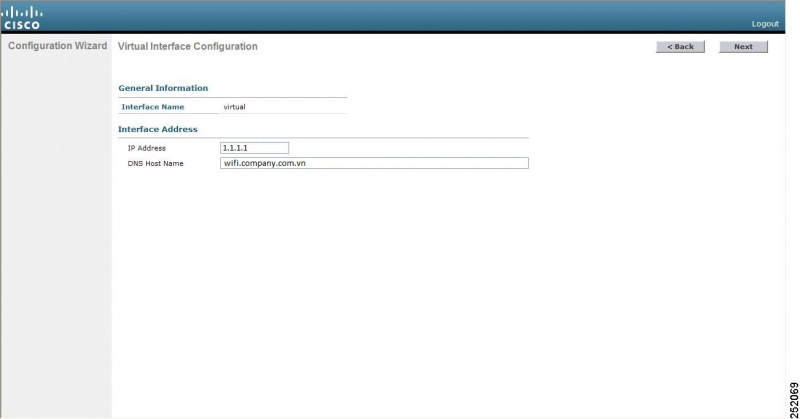

Từ trang quản trị, chọn Controller > Interfaces > Virtual

Trong trang Virtual Interface Configuration, nhập vào tên miền mà bạn đã lựa chọn khi mua chứng thư số. Sau đó nhấn Save Configuration. Lưu ý: Bạn cần phải cấu hình trên DNS Server (mà người dùng được gán) và trỏ DNS Host Name này về địa chỉ IP trong mục IP Address ở trang cấu hình này.

Bạn cần khởi động lại WLC để các cấu hình được cập nhật.

Bạn đã cấu hình SSL thành công cho trang Web Authentication trên Cisco WLC. Người dùng sẽ không còn thấy thông báo Security Alert sau đây khi vào trang xác thực nữa.

Oracle iPlanet Web Server

Để cài đặt chứng thư số trên Oracle iPlanet Web Server, bạn thực hiện theo các bước sau đây:

1. Đăng nhập vào iPlanet và chọn tab Servers.

2. Chọn Manage Servers, sau đó chọn server mà bạn muốn tạo CSR sau đó nhấn nút Manage.

3. Chọn tab Security sau đó chọn Install a Certificate. Lưu ý: Để server hoạt động bình thường, bạn cần phải thực hiện đúng thứ tự các bước bên dưới. Không tắt hoặc khởi động lại server cho tới khi hoàn tất các bước bên dưới, nếu không iPlanet sẽ không thể start được.

Cài đặt Root CA

4. Trong mục Certificate For, chọn Server Certificate Chain.

5. Trong mục Key Pair File Password, nhập mật khẩu bảo vệ cho keystore (bạn đã nhập mật khẩu này trong lúc tạo CSR).

5. Trong mục Certificate Name, nhập RootCA.

6. Chọn Message text, sau đó dùng Notepad để mở tập tin RootCA.crt mà chúng tôi đã cung cấp cho bạn, copy và paste vào textbox bên dưới.

7. Nhấn OK để import Root CA.

Cài đặt Intermediate CA

8. Lặp lại các bước từ 4-7, với tên đặt là IntermediateCA, và nội dung copy từ tập tin intermediate.crt

Cài đặt chứng thư số

9. Trong mục Certificate For, chọn This Server.

10. Trong mục Key Pair File Password, nhập mật khẩu bảo vệ cho keystore (bạn đã nhập mật khẩu này trong lúc tạo CSR).

11. Để trống mục Certificate Name.

12. Chọn Message text, sau đó dùng Notepad để mở tập tin certificate.crt mà chúng tôi đã cung cấp cho bạn, copy và paste vào textbox bên dưới.

13. Nhấn OK để import chứng thư số.

Kích hoạt SSL cho server

Đối với phiên bản iPlanet 4.x, bạn thực hiện như sau:

14. Chọn tab Preferences sau đó chọn Add Listen Socket.

15. Nhấn Encryption On/Off và chọn On. Nhập port 443.

Đối với phiên bản khác, bạn thực hiện như sau:

14. Chọn tab Preferences sau đó chọn Add Listen Socket.

15. Nhập vào các thông tin cần thiết bao gồm: Add the listen socket ID, IP address, Port number là 443, Server Name.

16. Trong mục Security chọn Enabled và Default Virtual Server ID, sau đó nhấn OK.

17. Khởi động lại iPlanet server.

Keiro Mail Server

Cài đặt SSL cho Keiro Mail Server 6.x/7.x

1. Bạn cần kết hợp hai file private.key (đã tạo ra khi tạo CSR bằng OpenSSL) và file certificate.crt để cấu hình SSL cho Keiro Mail Server. Copy cả hai file này vào thư mục chứa chứng thư của Keiro Mail Server (/opt/keiro/mailserver/sslcert trên Linux hoặc C:\Program Files\Keiro\MailServer\sslcert trên Windows)

2. Khởi động lại service Keiro Mail Server để load chứng thư số mới vào database.

3. Login vào Administration Console và vào mục Configuration > SSL Certificates.

4. Chọn chứng thư số mới vừa được import vào Keiro và nhấn nút Set As Active.

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://cryptoreport.websecurity.symantec.com/checker/views/certCheck.jsp

Bạn cần lưu lại hai file private.key và certificate.crt để backup cho Keiro Mail Server.

Cài đặt SSL cho Keiro Mail Server 8.x

1. Mở Administration Console và vào phần Configuration > SSL Certificates.

2. Chọn mục Import > Import new certificate. Trỏ đến file certificate.crt và nhấn Import.

3. Sau khi install thành công, chọn chứng thư số vừa import và nhấn nút "Set As Active".

4. Cài đặt intermediate :

Để thêm intermediate vào Kerio Control, bạn thực hiện như sau:

-

In the administration interface, go to section Configuration → SSL Certificates.

-

Import certificates by clicking on Import → Import Certificate of an Authority.

-

Save the settings.

-

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

Bạn cần lưu lại hai file private.key và certificate.crt để backup cho Keiro Mail Server.

DirectAdmin

Để cài đặt SSL cho website trên DirectAdmin, bạn thực hiện theo các bước sau đây:

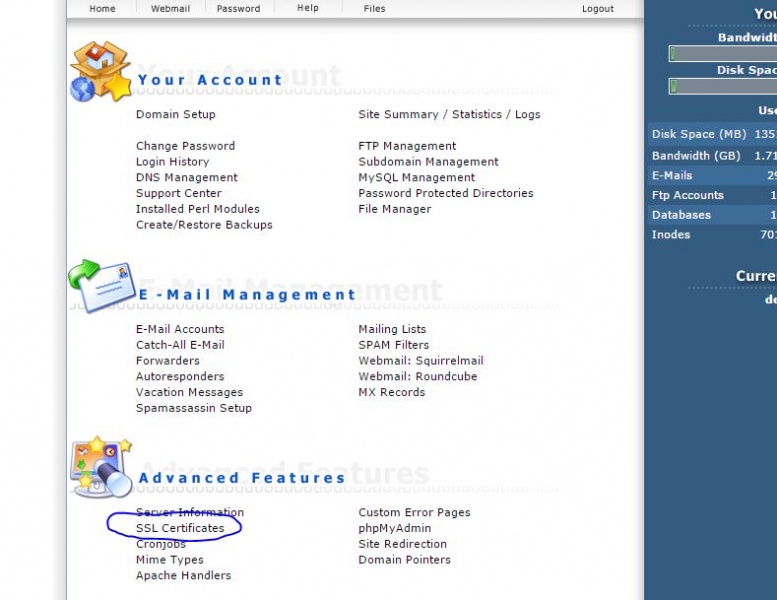

1. Đăng nhập vào hosting của website trên DirectAdmin, sau đó chọn mục "SSL certificates".

2. Trong màn hình tiếp theo, bạn cần đảm bảo chức năng SSL đã được kích hoạt cho hosting như hình bên dưới:

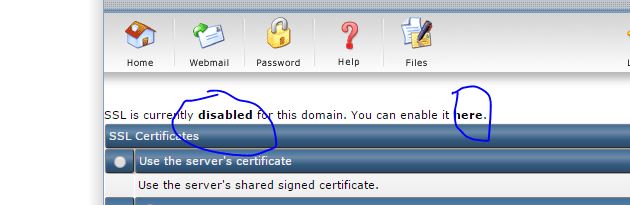

Nếu hosting chưa được kích hoạt chức năng SSL, bạn sẽ thấy như sau:

Bạn cần nhấn vào liên kết "here" để kích hoạt chức năng SSL:

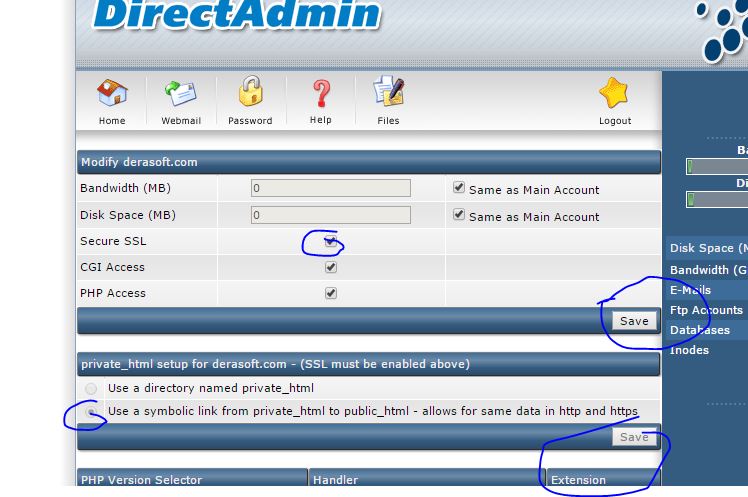

3. Sau khi kích hoạt chức năng SSL thành công cho hosting, bạn hãy trở về màn hình chính, sau đó chọn mục "SSL certificates" để tiếp tục cài đặt SSL:

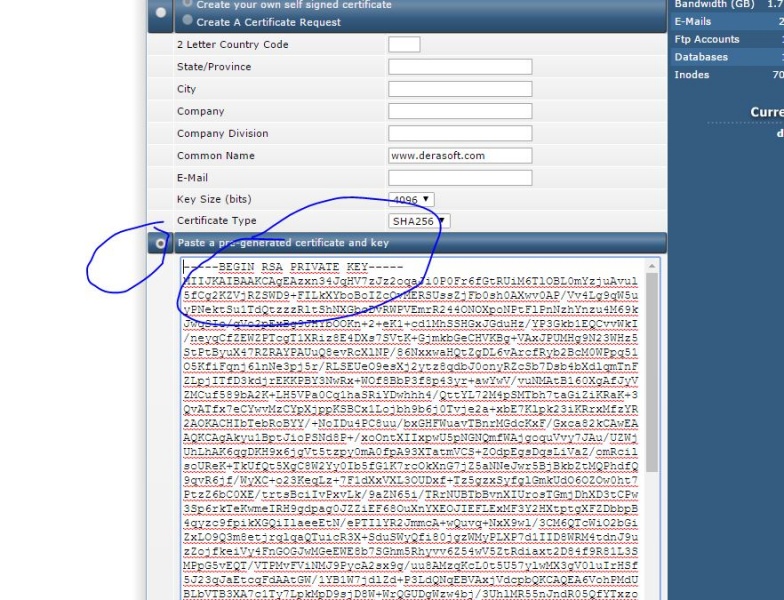

Chọn mục "Paste a pre-generated certificate and key".

Lưu ý: Nếu bạn đã dùng DirectAdmin để tạo CSR trước đó, thì trong ô này các bạn sẽ thấy tồn tại sẵn private key có dạng "-----BEGIN RSA PRIVATE KEY-----". Còn nếu như bạn dùng một máy chủ khác để tạo CSR, thì bạn phải cung cấp private key trong bước này.

Sau khi đã dán nội dung private key vào ô (hoặc đã có sẵn private key), bạn di chuyển xuống cuối đoạn private key có dạng "-----END RSA PRIVATE KEY-----", sau đó dán nội dung chứng thư số (certificate) mà chúng tôi đã cung cấp cho các bạn.

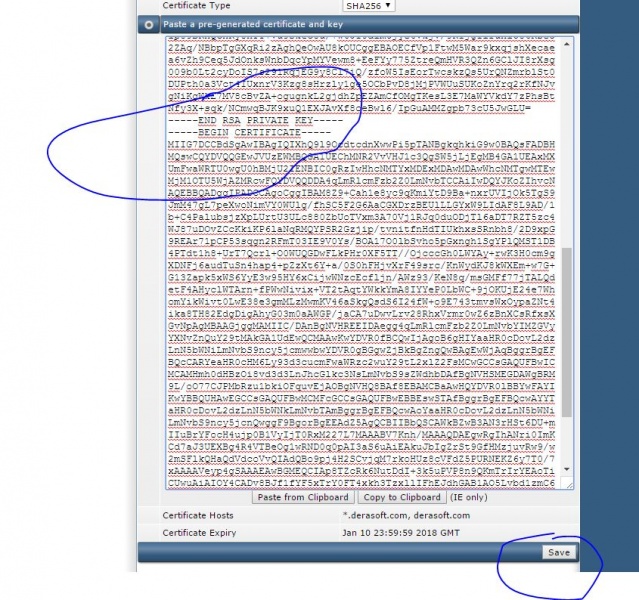

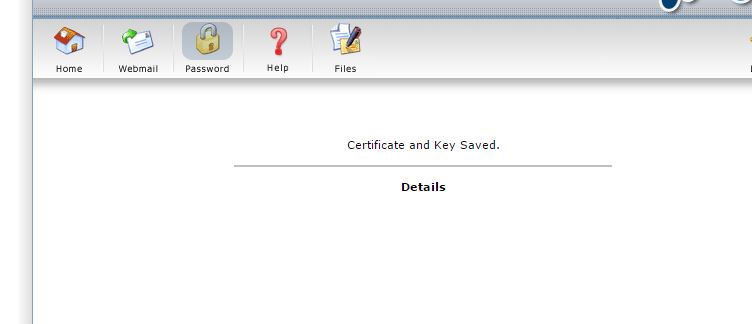

Nhấn Save để lưu cặp khóa vào máy chủ. Nếu private key và certificate khớp nhau, bạn sẽ thấy thông báo sau:

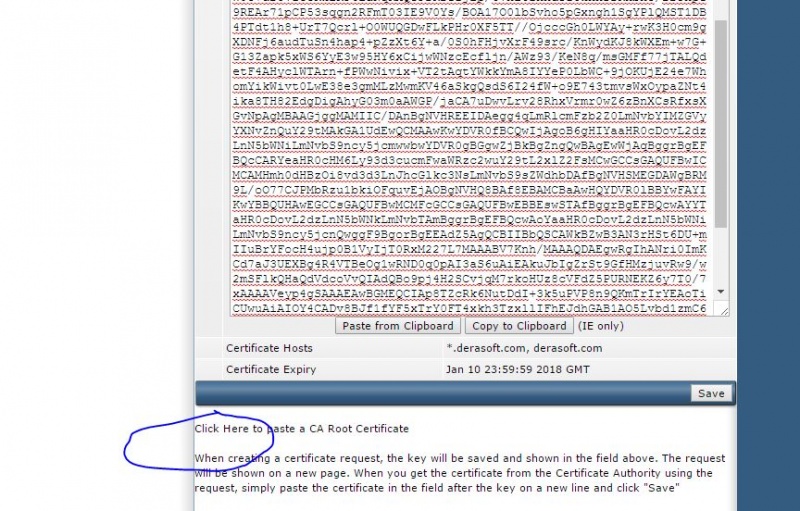

4. Trở lại màn hình SSL certificate, nhấn vào liên kết "Click here to paste a CA Root certificate".

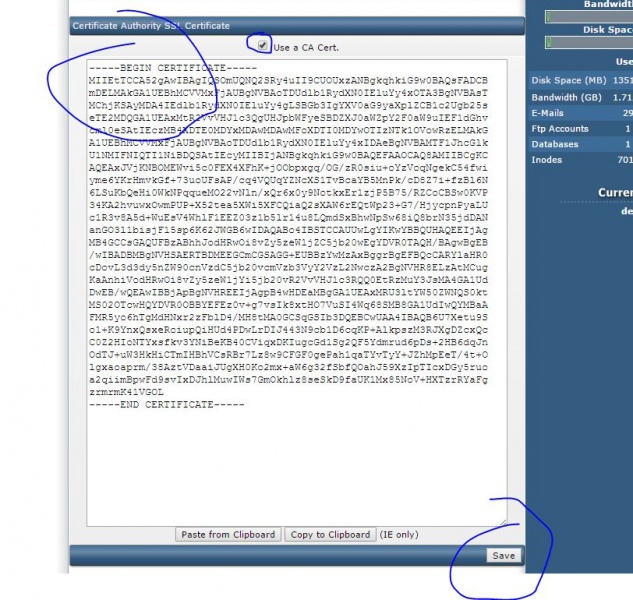

Chọn mục "Use a CA cert", sau đó dán nội dung CAbundle mà chúng tôi đã gửi cho bạn trước đó.

Sau khi lưu lại, bạn sẽ nhận đươc thông báo sau:

5. Lúc này bạn đã cài đặt SSL thành công cho hosting của mình. Hãy cố gắng chờ đợi 1-2 phút để máy chủ tự động cập nhật SSL cho hosting của bạn.

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp

Cyberoam

Để cài đặt SSL cho Cyberoam, bạn thực hiện theo các bước sau đây:

1. Chuẩn bị bộ chứng thư số

Sau khi hoàn tất quá trình xác thực, bạn sẽ nhận được chứng thư số gồm 2 file là: certificate.cer và intermediate.cer (hoặc cabundle.cer). Bạn sẽ cần import 2 file này vào thiết bị Cyberoam đã dùng để tạo CSR trước đó. Bạn cần phải đổi tên file của 3 file sang dạng .pem.

2. Import chứng thư Intermediate CA

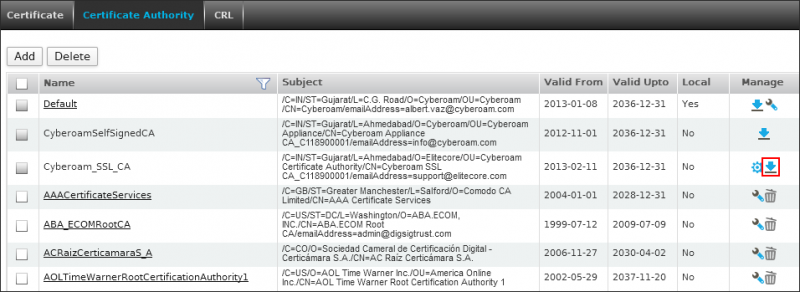

Đăng nhập vào Cyberoam. Sau đó truy cập đến mục System > Certificate. Sau đó chọn tab Certificate Authority.

Nhấn nút Add, sau đó chọn đường dẫn đến file intermediate.pem, đặt tên gợi nhớ cho chứng thư, ví dụ "Symantec Intermediate 2018". Sau đó nhấn nút Import Certificate để hoàn tất.

3. Import chứng thư số

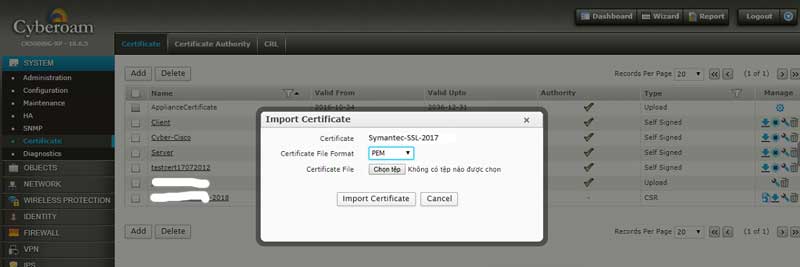

Trở lại tab Certificate. Trong danh sách chứng thư số, tìm tên chứng thư số mà bạn đã tạo ra trong lúc tạo CSR. Trong cột Manage, nhấn vào nút Import Certificate.

Trong màn hình Import Certificate, chọn format là PEM và trỏ đến đường dẫn chứa file certificate.pem. Sau đó nhấn nút Import Certificate.

4. Cấu hình dịch vụ sử dụng chứng thư số

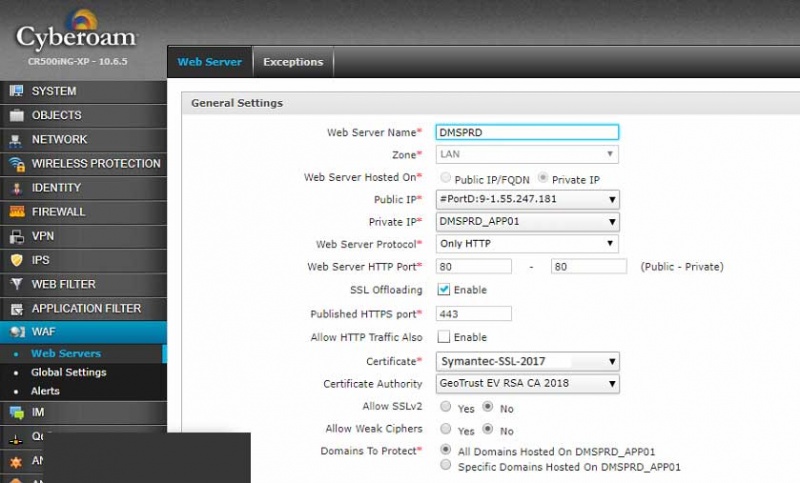

Tùy vào dịch vụ mà bạn đang sử dụng chứng thư số, bạn sẽ cần cấu hình lại dịch vụ đó để sử dụng chứng thư số mới. Trong ví dụ sau đây, chúng ta sẽ cấu hình dịch vụ Web Application Firewall (WAF).

Truy cập vào mục WAF > Web Servers. Chọn máy chủ cần cấu hình. Sau đó trong trang cấu hình, bạn cần chọn lại chứng thư số mới và Intermediate CA mới. Sau đó Apply.

Sau khi cài đặt thành công, bạn có thể kiểm tra lại cert đã được install đúng hay chưa bằng công cụ sau: https://ssltools.digicert.com/checker/views/checkInstallation.jsp